L’externalisation du développement de logiciels en Inde est un impératif stratégique pour les entreprises mondiales. Le pays présente un vivier de talents sans précédent, offrant une rentabilité et une expertise technique approfondie qui stimulent l’innovation. Cependant, développement de logiciels d’externalisation Cette collaboration transfrontalière, bien que apportant des avantages significatifs, implique intrinsèquement le partage de données commerciales sensibles, de codes sources propriétaires et d’informations sur les clients.

Pour toute entité internationale, la préoccupation primordiale est de savoir quand elle embaucher des développeurs dédiés en Inde garantissent une sécurité solide des données et établissent une protection absolue de la propriété intellectuelle. Il ne s’agit pas uniquement de tâches administratives ; ce sont des stratégies essentielles d’atténuation des risques qui protègent votre principal avantage concurrentiel.

Ce guide d’information est soigneusement conçu pour vous fournir les contrôles techniques, juridiques et opérationnels essentiels nécessaires pour protéger votre propriété intellectuelle (PI) et maintenir une posture de sécurité sans compromis tout au long de votre parcours d’externalisation. Comprendre ces vérifications est crucial avant l’écriture de la première ligne de code.

Prêt à embaucher des développeurs dotés de solides protections en matière de données et de propriété intellectuelle ? Parlez à WeblineIndia aujourd’hui.

La sécurité des données et la protection IP sont deux facteurs cruciaux

Il est essentiel de commencer par distinguer les deux aspects de la protection, distincts mais interconnectés : sécurité des données et protection IP.

La sécurité des données fait référence aux mesures, contrôles et politiques complets mis en œuvre pour protéger les données, en particulier les données personnelles sensibles (SPD), les informations personnelles identifiables (PII) et les données commerciales confidentielles, contre tout accès non autorisé, utilisation abusive, corruption ou vol, que les données soient au repos ou en transit. Il s’agit fondamentalement d’un défi technique et procédural, impliquant des pare-feu, le chiffrement et la gestion des accès. Lorsque vous embauchez des développeurs dédiés en Inde, vous devez vérifier leur excellence opérationnelle dans ce domaine.

La protection IP, à l’inverse, se concentre sur les cadres juridiques et contractuels qui garantissent que le client conserve les droits de propriété exclusifs sur tous les livrables créés. Cela inclut le code source, les spécifications techniques, le schéma de base de données, les actifs de conception et les algorithmes propriétaires développés au cours de la mission. Il s’agit d’un défi contractuel, conçu pour empêcher le fournisseur ou le développeur de revendiquer ou d’utiliser à mauvais escient le produit final. Une solide stratégie de protection de la propriété intellectuelle est ce qui empêche votre nouveau produit de devenir la prochaine offre de votre concurrent.

Aborder ces deux piliers nécessite une stratégie holistique englobant des cadres juridiques, une infrastructure technique avancée et des politiques de sécurité organisationnelles strictes.

Due Diligence juridique et contractuelle : sécuriser votre propriété

Votre contrat est le fondement de votre stratégie de protection. Il doit être explicite, complet et juridiquement applicable dans toutes les juridictions. C’est le premier domaine sur lequel vous devez vous concentrer lorsque vous envisagez d’embaucher des développeurs dédiés en Inde.

L’accord strict de non-divulgation (NDA)

Un accord de non-divulgation (NDA) solide doit être signé avant que toute information exclusive ne soit échangée. Cet accord sert de bouclier contractuel pour vos informations exclusives.

- Définition clé : Assurez-vous que la NDA définit les « informations confidentielles » de manière large. Il doit englober non seulement des artefacts techniques tels que le code source et les diagrammes d’architecture, mais également des données commerciales, des modèles de tarification, des stratégies de marché et des connaissances exclusives (secrets commerciaux).

- Engagement du développeur : Il ne suffit pas que seule l’entreprise vendeuse signe le NDA. Chaque développeur dédié et membre de l’équipe qui aura accès aux actifs de votre projet doit signer un NDA consécutif avec le fournisseur, créant ainsi une chaîne contractuelle claire, vérifiable et exécutoire jusqu’au contributeur individuel.

- Obligation postérieure à la résiliation : L’accord doit stipuler une période significative pour que les obligations de confidentialité survivent à la résiliation du contrat, allant généralement de deux à cinq ans, ou être désignée comme perpétuelle pour les véritables secrets commerciaux. La loi indienne est généralement favorable à l’application de ces clauses, et une violation permet des recours tels qu’une injonction et des dommages-intérêts.

Clauses complètes d’attribution de propriété intellectuelle et de « travail contre rémunération »

Il s’agit du contrôle le plus critique pour la protection IP. Selon les principes de la common law, un entrepreneur indépendant conserve souvent les droits d’auteur sur son travail de création, à moins qu’il ne soit explicitement attribué. Votre contrat doit annuler de manière décisive ce défaut.

- Affectation sans équivoque : Le contrat doit inclure une clause de cession de propriété intellectuelle sans ambiguïté qui indique que toute la propriété intellectuelle créée, développée ou apportée par les développeurs dédiés dans le cadre de l’engagement (y compris le code source final, les bibliothèques, les spécifications techniques, les interfaces utilisateur, la documentation et tous les travaux dérivés) est considérée comme « travail contre rémunération » et est immédiatement et exclusivement la propriété du client. Le langage doit clairement détailler le transfert de tous les droits économiques et moraux.

- Clause d’indemnisation : Insérez une clause exigeant que le vendeur vous indemnise contre toute réclamation de tiers pour violation de la protection de la propriété intellectuelle. Ceci est essentiel pour garantir que les développeurs n’utilisent pas de manière incorrecte des composants open source ou n’intègrent pas de code préexistant pour lequel ils ne possèdent pas les licences nécessaires, protégeant ainsi votre produit final de toute contestation judiciaire.

- Propriété de la propriété intellectuelle préexistante : Délimitez clairement ce qui constitue la propriété intellectuelle préexistante appartenant au client (ce que vous apportez à la table) et la nouvelle propriété intellectuelle créée. Si le fournisseur utilise l’un de ses propres frameworks ou outils propriétaires, le contrat doit explicitement vous accorder une licence perpétuelle, non exclusive et libre de droits pour utiliser, modifier et distribuer ces composants dans votre application finale.

Juridiction claire et résolution des litiges

Quand tu es embaucher des développeurs indiens, votre contrat implique des préoccupations juridiques internationales. Définir la manière dont les litiges seront résolus est un élément essentiel de la protection de la propriété intellectuelle.

- Loi applicable : précisez la loi qui régit le contrat (par exemple, la loi de votre pays d’origine ou une norme internationale mutuellement convenue).

- Mécanisme de résolution : incluez une clause d’arbitrage exécutoire, souvent préférée aux litiges devant les tribunaux civils pour une résolution plus rapide. Pour une application efficace contre l’entité indienne, il peut s’avérer plus pratique de prévoir un arbitrage en vertu des lois indiennes (telles que la loi sur l’arbitrage et la conciliation) dans un centre commercial indien majeur.

Vérifications techniques et procédurales pour renforcer la sécurité des données

Les clauses contractuelles constituent le cadre juridique ; les procédures opérationnelles et l’infrastructure technique du fournisseur constituent le muscle qui assure la sécurité des données en temps réel. Ici, la diligence raisonnable doit être rigoureuse.

Certifications et audits de sécurité

Un fournisseur certifié fournit des preuves démontrables de sa maturité en matière de sécurité. Ces certifications signifient l’adhésion aux meilleurs systèmes de gestion de la sécurité.

- Normes internationales : Exigez une preuve de conformité aux normes de sécurité internationalement reconnues. La plus importante est la norme ISO/IEC 27001:2022 (Système de gestion de la sécurité de l’information), qui garantit que le fournisseur a documenté, mis en œuvre, maintenu et amélioré continuellement un système de sécurité basé sur les risques. De plus, recherchez les rapports SOC 2 Type II, qui valident les contrôles internes liés à la sécurité, à la disponibilité, à l’intégrité du traitement, à la confidentialité et à la confidentialité sur une période donnée.

- Audits tiers : Exigez des preuves d’audits de sécurité et de tests d’intrusion réguliers effectués par des sociétés tierces indépendantes et accréditées. Examinez les processus de remédiation mis en place pour remédier aux vulnérabilités identifiées.

Contrôle d’accès physique et logique

La prévention des accès non autorisés, en particulier des menaces internes, est essentielle à la sécurité des données.

- Mesures de sécurité physique : Les locaux du fournisseur doivent disposer de contrôles physiques stricts, notamment une surveillance de sécurité 24h/24 et 7j/7, une surveillance CCTV et des restrictions d’accès à plusieurs niveaux (par exemple, authentification biométrique) aux zones de développement.

- Prévention contre la perte de données (DLP) : Instituez une politique DLP stricte. Les développeurs doivent opérer sur des machines gérées par l’entreprise avec des ports externes désactivés (USB, lecteurs optiques) et un accès réseau restreint. Cela empêche le transfert de données non autorisé ou l’exfiltration de codes et de documents, essentiels pour une protection efficace de la propriété intellectuelle. Les appareils personnels et les supports de stockage externes doivent être strictement interdits dans les zones de développement.

- Contrôle d’accès basé sur les rôles (RBAC) et principe du moindre privilège (PoLP) : Implémentez des contrôles d’accès granulaires. Les développeurs ne doivent avoir accès qu’à l’ensemble minimal de ressources (dépôts de code source, serveurs de développement, environnements clients, bases de données) strictement nécessaires à leurs rôles spécifiques. Les journaux d’accès doivent être conservés pour tous les systèmes critiques, fournissant une piste d’audit pour une analyse médico-légale en cas de violation de la sécurité des données.

- Authentification multifacteur (MFA) : L’AMF obligatoire doit être appliquée pour toutes les connexions aux référentiels de projet (Git/SVN), fournisseur de cloud services (AWS, Azure, GCP), outils de gestion de projet internes et canaux de communication. Cela réduit considérablement le risque de vol d’identifiants.

Pratiques de développement et de chiffrement sécurisés

Un produit sécurisé commence par un processus sécurisé. Le fournisseur doit intégrer la sécurité des données dans son Cycle de vie du développement logiciel (SDLC).

- Protocoles de cryptage : Toutes les données sensibles doivent être cryptées à toutes les étapes. Cela inclut les données au repos (par exemple, l’utilisation du cryptage AES-256 pour les bases de données et le stockage de fichiers) et les données en transit (par exemple, l’application des protocoles TLS/SSL pour toutes les communications, API et canaux de transfert de données).

- Normes de codage sécurisé : Assurez-vous que l’équipe de développement adhère aux meilleures pratiques de l’industrie, telles que le Top 10 OWASP pour la sécurité des applications. Exigez des preuves de tests réguliers de sécurité des applications statiques (SAST) et de tests de sécurité dynamique des applications (DAST) tout au long des sprints de développement.

- Systèmes de contrôle de version sécurisés : Tous les codes sources et fichiers de configuration sensibles doivent résider dans un système de contrôle de version (VCS) sécurisé et centralisé, tel qu’une instance d’entreprise dédiée de Git ou Subversion, avec des droits d’accès très restrictifs. Cela fournit un historique propre, traçable et vérifiable de la propriété intellectuelle.

Besoin d’une équipe qui respecte des normes strictes de sécurité, de conformité et de codage ? Connectez-vous avec nous.

Conformité et paysage réglementaire en Inde

L’écosystème juridique indien renforce activement son cadre réglementaire en matière de sécurité des données, ce qui en fait un endroit de plus en plus sécurisé pour embaucher des développeurs dédiés en Inde. Un partenaire réputé se conformera aux lois locales et internationales.

La loi informatique de 2000 et les règles SPDI

Le cadre juridique fondamental est la loi de 2000 sur les technologies de l’information (loi informatique) et les règles de 2011 sur les technologies de l’information (pratiques et procédures de sécurité raisonnables et données ou informations personnelles sensibles) (règles SPDI). Ces réglementations exigent que toute personne morale collectant, traitant ou stockant des « données ou informations personnelles sensibles » mette en œuvre des « pratiques de sécurité raisonnables ».

- Responsabilité: L’article 43A de la loi informatique oblige une personne morale à verser une indemnisation à la partie concernée si sa négligence dans la mise en œuvre de pratiques de sécurité raisonnables entraîne une perte ou un gain injustifié en raison d’une violation de données. Cette disposition offre un recours juridique important aux clients préoccupés par la sécurité des données.

La loi sur la protection des données personnelles numériques, 2023 (loi DPDP)

La récente promulgation de la loi de 2023 sur la protection des données personnelles numériques (loi DPDP) renforce considérablement l’engagement de l’Inde en matière de confidentialité des données, rapprochant ses normes de la référence mondiale du RGPD.

- Nouvelles obligations : La loi DPDP introduit des exigences renforcées en matière de consentement, de notification et de responsabilité pour les entités traitant des données personnelles numériques. Il impose des obligations de conformité strictes à la fois au fiduciaire des données (le client) et au sous-traitant (le vendeur).

- Conformité du fournisseur : Votre accord doit explicitement exiger que le fournisseur se conforme à la loi DPDP et à tout autre cadre international pertinent (comme HIPAA pour les données de santé ou le RGPD pour les données des citoyens de l’UE) pertinent pour votre projet. De plus, le fournisseur doit disposer d’un plan de réponse aux incidents formel et testé qui comprend une notification immédiate dès la découverte de toute violation potentielle ou réelle affectant la sécurité de vos données.

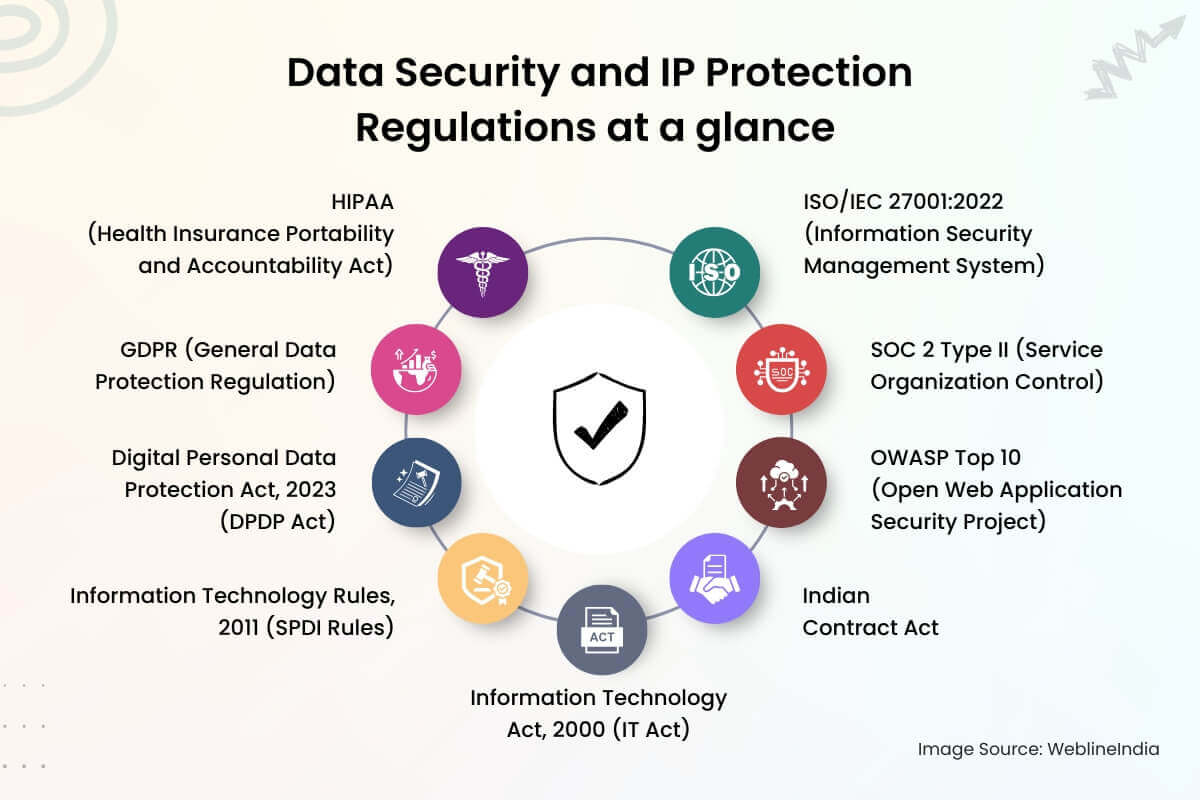

Aperçu des réglementations sur la sécurité des données et la protection de la propriété intellectuelle

Voici la liste de ce blog qui mentionne une myriade de règles, réglementations, conformités et un ensemble de normes utilisées pour la sécurité des données et la protection de la propriété intellectuelle, en particulier en Inde.

- ISO/IEC 27001 :2022 (Système de gestion de la sécurité de l’information) : Une norme internationale pour la gestion systématique des risques liés à la sécurité de l’information.

- SOC 2 Type II (Contrôle de l’organisation de services) : rapports qui valident les contrôles internes d’une organisation de services liés à la sécurité, à la disponibilité, à l’intégrité du traitement, à la confidentialité et à la confidentialité sur une période donnée.

- OWASP Top 10 (Projet de sécurité des applications Web ouvertes) : une liste standard des dix risques de sécurité des applications Web les plus critiques.

- Loi indienne sur les contrats : la principale législation régissant les contrats et le caractère exécutoire des accords tels que les NDA en Inde.

- Loi sur les technologies de l’information de 2000 (IT Act) : la principale loi indienne traitant de la cybercriminalité et du commerce électronique, tenant les sociétés responsables de négligence en matière de sécurité des données.

- Règles sur les technologies de l’information (pratiques et procédures de sécurité raisonnables et données ou informations personnelles sensibles), 2011 (règles SPDI) : impose des pratiques de sécurité spécifiques pour le traitement des données personnelles sensibles en Inde.

- Loi sur la protection des données personnelles numériques de 2023 (loi DPDP) : la dernière loi complète de l’Inde régissant le traitement des données personnelles numériques, similaire au RGPD.

- RGPD (Règlement Général sur la Protection des Données) : Le règlement européen protégeant les données et la vie privée des citoyens de l’UE, pertinent si le projet implique des clients européens.

- HIPAA (Loi sur la portabilité et la responsabilité en matière d’assurance maladie) : législation américaine régissant le traitement des informations de santé protégées, pertinente pour les projets informatiques de santé.

L’avantage WeblineIndia : votre assurance de sécurité et d’expertise

Même si la complexité d’assurer une sécurité complète des données et une protection IP peut sembler intimidante, un partenariat avec une agence informatique chevronnée et digne de confiance constitue la solution ultime.

Lorsque les entreprises décident d’embaucher des développeurs dédiés en Inde, elles recherchent l’excellence technique, mais elles ont également besoin d’une tranquillité d’esprit absolue. WeblineIndia est une agence informatique établie en Inde, réputée mondialement pour ses prouesses en matière de développement d’applications mobiles et développement web. Avec une riche histoire de plus de 25 ans et un palmarès remarquable de plus de 3 500 projets réalisés pour des entreprises du monde entier, notre expertise repose sur la confiance et la résilience.

Nous avons intégré les meilleures pratiques mondiales en matière de sécurité dans notre ADN opérationnel, garantissant que notre infrastructure et nos processus atténuent de manière proactive les risques avant qu’ils ne puissent s’aggraver.

Notre engagement envers vous comprend :

- Sécurité juridique pour la protection de la propriété intellectuelle : Nous éliminons toute ambiguïté concernant la propriété. Chaque contrat comporte des clauses d’attribution de propriété intellectuelle explicites et non négociables, garantissant que tous les codes, conceptions, technologies, et les innovations sont la propriété exclusive du client. Nos développeurs dédiés, spécialement sélectionnés, signent des NDA et des accords de transfert de propriété intellectuelle rigoureux, protégeant ainsi vos secrets commerciaux de fond en comble.

- Sécurité des données de niveau entreprise : Nos centres de développement et nos environnements cloud fonctionnent sous une gouvernance certifiée en matière de sécurité des données. Nous appliquons strictement les normes internationales, l’authentification multifacteur obligatoire, les tunnels VPN sécurisés et le contrôle d’accès basé sur les rôles (RBAC) à tous les actifs du projet, protégeant ainsi vos informations les plus sensibles.

- Leadership en matière de conformité : Nous maintenons une conformité active avec la dernière législation indienne, y compris la loi DPDP, et sommes structurés pour répondre de manière transparente à vos besoins de conformité internationale (RGPD, HIPAA). Nos processus comprennent des audits de sécurité réguliers par des tiers et un plan de réponse aux incidents mature et testé.

Choisir d’embaucher des développeurs dédiés en Inde via WeblineIndia, c’est sélectionner un partenaire qui considère votre propriété intellectuelle comme sacrée. Nous ne construisons pas seulement des logiciels ; nous le construisons de manière sécurisée, responsable et avec une protection IP garantie. WeblineIndia vous assure que votre projet est entre des mains sûres et expertes, vous permettant de vous concentrer sur l’exécution du marché pendant que nous gérons la complexité d’un développement transfrontalier sécurisé.

Prêt à vous associer à un leader informatique de confiance qui garantit la sécurité de votre innovation ? Contacter WeblineIndia aujourd’hui pour discuter de la manière dont notre cadre de sécurité robuste peut soutenir votre prochain projet.

Hashtags sociaux

#SécuritéDesDonnées #ProtectionDeLaPropriétéIndépendante #ExternalisationLogiciel #RecrutementDeDéveloppeursInde #DéveloppementOffshore #Cybersécurité #ConformitéTechnologique #ProgrammationSécurisée #DéveloppementLogiciel

Vous souhaitez un développement offshore sécurisé et fiable pour votre prochain projet ? Commençons.

Foire aux questions

Témoignages : écoutez-le directement de nos clients à travers le monde

Nos processus de développement fournissent des solutions dynamiques pour relever les défis métiers, optimiser les coûts et accélérer la transformation numérique. Des solutions appuyées par des experts renforcent la fidélisation et la présence en ligne, tandis que des succès avérés mettent en avant la résolution de problèmes concrets grâce à des applications innovantes. Nos clients estimés à travers le monde l’ont déjà constaté.

Prix et Reconnaissances

Bien que les clients satisfaits soient notre plus grande motivation, la reconnaissance de l'industrie a une valeur significative. WeblineIndia a constamment été un leader en technologie, avec des prix et des distinctions réaffirmant notre excellence.

OA500 Entreprises mondiales d’externalisation 2025, par Outsource Accelerator

Meilleure entreprise de développement logiciel, par GoodFirms

Meilleure entreprise de solutions fintech – 2022, par GESIA

Récompensée comme – Meilleure entreprise de développement d’apps en Inde 2020, par SoftwareSuggest