Lo sviluppo di software in outsourcing in India è un imperativo strategico per le imprese globali. Il Paese presenta un pool di talenti senza precedenti, che offre efficienza in termini di costi e una profonda competenza tecnica che guida l’innovazione. Tuttavia, sviluppo di software in outsourcing in questa collaborazione transfrontaliera, pur apportando vantaggi significativi, implica intrinsecamente la condivisione di dati aziendali sensibili, codice sorgente proprietario e informazioni sui clienti.

Per qualsiasi entità internazionale, la cosa più importante è quando assumere sviluppatori dedicati in India stanno garantendo una solida sicurezza dei dati e stabilendo una protezione assoluta della proprietà intellettuale. Questi non sono compiti puramente amministrativi; sono strategie critiche di mitigazione del rischio che proteggono il tuo principale vantaggio competitivo.

Questa guida informativa è stata realizzata con cura per fornirti i controlli tecnici, legali e operativi essenziali necessari per salvaguardare la tua proprietà intellettuale (IP) e mantenere un atteggiamento di sicurezza senza compromessi durante tutto il tuo percorso di outsourcing. Comprendere questi controlli è fondamentale prima che venga scritta la prima riga di codice.

Sei pronto ad assumere sviluppatori con dati solidi e tutele IP? Parla con WeblineIndia oggi.

La sicurezza dei dati e la protezione della proprietà intellettuale sono due fattori cruciali

È fondamentale innanzitutto distinguere tra i due aspetti distinti, ma interconnessi, della tutela: sicurezza dei dati e protezione della proprietà intellettuale.

La sicurezza dei dati si riferisce alle misure, ai controlli e alle politiche globali implementate per proteggere i dati, in particolare i dati personali sensibili (SPD), le informazioni di identificazione personale (PII) e i dati aziendali riservati, da accessi non autorizzati, uso improprio, corruzione o furto, sia che i dati siano inattivi o in transito. Si tratta fondamentalmente di una sfida tecnica e procedurale, che coinvolge firewall, crittografia e gestione degli accessi. Quando assumi sviluppatori dedicati in India, devi verificare la loro eccellenza operativa in questo dominio.

La protezione della proprietà intellettuale, al contrario, si concentra sui quadri legali e contrattuali che garantiscono che il cliente mantenga i diritti di proprietà esclusiva su tutti i risultati finali creati. Ciò include il codice sorgente, le specifiche tecniche, lo schema del database, le risorse di progettazione e gli algoritmi proprietari sviluppati durante l’incarico. Si tratta di una sfida contrattuale, progettata per impedire al venditore o allo sviluppatore di rivendicare o utilizzare in modo improprio il prodotto finale. Una forte strategia di protezione della proprietà intellettuale è ciò che impedisce al tuo nuovo prodotto di diventare la prossima offerta della concorrenza.

Affrontare entrambi i pilastri richiede una strategia olistica che comprenda quadri giuridici, infrastrutture tecniche avanzate e rigorose politiche di sicurezza organizzativa.

Due Diligence Legale e Contrattuale: Garantire la Vostra Proprietà

Il tuo contratto è il fondamento della tua strategia di protezione. Deve essere esplicito, completo e legalmente applicabile in tutte le giurisdizioni. Questa è la prima area su cui concentrarsi quando prevedi di assumere sviluppatori dedicati in India.

Il rigoroso accordo di non divulgazione (NDA)

Prima che qualsiasi informazione proprietaria venga scambiata, è necessario stipulare un solido accordo di non divulgazione (NDA). Questo accordo funge da scudo contrattuale per le tue informazioni proprietarie.

- Definizione chiave: Assicurarsi che la NDA definisca in modo ampio le “Informazioni riservate”. Dovrebbe comprendere non solo artefatti tecnici come codice sorgente e diagrammi di architettura, ma anche dati commerciali, modelli di prezzo, strategie di mercato e conoscenze proprietarie (segreti commerciali).

- Impegno dello sviluppatore: Non è sufficiente che solo la società venditrice firmi la NDA. Ogni singolo sviluppatore dedicato e membro del team che avrà accesso alle risorse del tuo progetto deve firmare un NDA back-to-back con il fornitore, creando così una catena contrattuale chiara, verificabile e applicabile fino al singolo contributore.

- Obblighi successivi alla risoluzione: L’accordo deve prevedere un periodo significativo affinché gli obblighi di riservatezza sopravvivano alla risoluzione del contratto, in genere compreso tra due e cinque anni, o essere designato come perpetuo per i veri segreti commerciali. La legge indiana è generalmente favorevole all’applicazione di queste clausole e una violazione consente rimedi come provvedimenti ingiuntivi e danni pecuniari.

Assegnazione IP completa e clausole di “lavoro su commissione”.

Questo è il controllo più importante per la protezione della proprietà intellettuale. Secondo i principi del diritto comune, un appaltatore indipendente spesso mantiene il diritto d’autore sul proprio lavoro creativo a meno che non venga assegnato esplicitamente. Il tuo contratto deve sovrascrivere in modo decisivo questa impostazione predefinita.

- Assegnazione inequivocabile: Il contratto deve includere una clausola di assegnazione della proprietà intellettuale inequivocabile che dichiari che tutta la proprietà intellettuale creata, sviluppata o fornita dagli sviluppatori dedicati nell’ambito dell’impegno, incluso il codice sorgente finale, le librerie, le specifiche tecniche, le interfacce utente, la documentazione e tutti i lavori derivati, è considerata “Lavoro su commissione” ed è immediatamente ed esclusivamente di proprietà del cliente. Il linguaggio dovrebbe descrivere chiaramente il trasferimento di tutti i diritti economici e morali.

- Clausola di indennizzo: Inserisci una clausola che imponga al fornitore di indennizzarti da qualsiasi pretesa di terze parti di violazione della protezione della proprietà intellettuale. Ciò è essenziale per garantire che gli sviluppatori non utilizzino componenti open source in modo errato o integrino codice preesistente per il quale non possiedono le licenze necessarie, proteggendo così il tuo prodotto finale da eventuali azioni legali.

- Proprietà dell’IP preesistente: Delinea chiaramente cos’è l’IP preesistente di proprietà del cliente (ciò che porti sul tavolo) rispetto al nuovo IP creato. Se il fornitore utilizza uno qualsiasi dei propri framework o strumenti proprietari, il contratto deve concedere esplicitamente una licenza perpetua, non esclusiva ed esente da royalty per utilizzare, modificare e distribuire tali componenti all’interno dell’applicazione finale.

Giurisdizione chiara e risoluzione delle controversie

Quando lo sei assumere sviluppatori indiani, il contratto implica questioni legali internazionali. Definire come verranno risolte le controversie è un elemento critico della protezione della proprietà intellettuale.

- Legge applicabile: specifica la legge che regola il contratto (ad esempio, la legge del tuo paese di origine o uno standard internazionale concordato di comune accordo).

- Meccanismo di risoluzione: includere una clausola arbitrale vincolante, spesso preferita al contenzioso nei tribunali civili per una risoluzione più rapida. Per un’applicazione efficace contro l’entità indiana, specificare l’arbitrato ai sensi delle leggi indiane (come l’Arbitration and Conciliation Act) in un importante centro commerciale indiano può rivelarsi più pratico.

Controlli tecnici e procedurali per rafforzare la sicurezza dei dati

Le clausole contrattuali costituiscono lo scheletro giuridico; le procedure operative e l’infrastruttura tecnica del fornitore sono il muscolo che garantisce la sicurezza dei dati in tempo reale. La due diligence qui deve essere rigorosa.

Certificazioni e controlli di sicurezza

Un fornitore certificato fornisce prove dimostrabili di maturità della sicurezza. Queste certificazioni attestano l’adesione ai migliori sistemi di gestione della sicurezza della categoria.

- Standard internazionali: Richiedere la prova della conformità agli standard di sicurezza riconosciuti a livello internazionale. Il più importante è ISO/IEC 27001:2022 (Sistema di gestione della sicurezza delle informazioni), che garantisce che il fornitore abbia documentato, implementato, mantenuto e migliorato continuamente un sistema di sicurezza basato sul rischio. Inoltre, cerca i report SOC 2 Tipo II, che convalidano i controlli interni relativi a sicurezza, disponibilità, integrità del trattamento, riservatezza e privacy per un periodo di tempo.

- Audit di terze parti: Richiedere prove di controlli di sicurezza regolari e test di penetrazione condotti da società terze indipendenti e accreditate. Esaminare i processi di riparazione messi in atto per affrontare le vulnerabilità identificate.

Controllo degli accessi fisici e logici

Prevenire l’accesso non autorizzato, in particolare le minacce interne, è fondamentale per la sicurezza dei dati.

- Misure di sicurezza fisica: I locali del fornitore devono disporre di controlli fisici rigorosi, compreso il monitoraggio della sicurezza 24 ore su 24, 7 giorni su 7, la sorveglianza CCTV e restrizioni di accesso a più livelli (ad esempio, autenticazione biometrica) alle aree di sviluppo.

- Prevenzione della perdita di dati (DLP): Istituire una rigorosa politica DLP. Gli sviluppatori dovrebbero operare su macchine gestite dall’azienda con porte esterne disabilitate (USB, unità ottiche) e accesso alla rete limitato. Ciò impedisce il trasferimento non autorizzato di dati o l’esfiltrazione di codice e documenti, essenziali per un’efficace protezione della proprietà intellettuale. I dispositivi personali e i supporti di memorizzazione esterni dovrebbero essere severamente vietati nelle zone di sviluppo.

- Controllo degli accessi basato sui ruoli (RBAC) e principio del privilegio minimo (PoLP): Implementare controlli di accesso granulari. Agli sviluppatori dovrebbe essere concesso l’accesso solo all’insieme minimo di risorse (repository di codice sorgente, server di sviluppo, ambienti client, database) strettamente necessarie per i loro ruoli specifici. I registri di accesso devono essere conservati per tutti i sistemi critici, fornendo un audit trail per l’analisi forense in caso di violazione della sicurezza dei dati.

- Autenticazione a più fattori (MFA): L’AMF obbligatoria dovrebbe essere applicata per tutti gli accessi ai repository di progetto (Git/SVN),

fornitore di servizi cloud servizi (AWS, Azure, GCP), strumenti interni di gestione dei progetti e canali di comunicazione. Ciò riduce significativamente il rischio di furto di credenziali.

Pratiche di sviluppo e crittografia sicure

Un prodotto sicuro inizia con un processo sicuro. Il fornitore deve incorporare la sicurezza dei dati nei propri Ciclo di vita dello sviluppo software (SDLC).

- Protocolli di crittografia: Tutti i dati sensibili devono essere crittografati in tutte le fasi. Ciò include dati a riposo (ad esempio, utilizzando la crittografia AES-256 per database e archiviazione di file) e dati in transito (ad esempio, applicando protocolli TLS/SSL per tutte le comunicazioni, API e canali di trasferimento dati).

- Standard di codifica sicura: Assicurati che il team di sviluppo aderisca alle migliori pratiche del settore, come OWASP Top 10 per la sicurezza delle applicazioni. Richiedere prove di regolari test statici di sicurezza delle applicazioni (SAST) e dinamici di test di sicurezza delle applicazioni (DAST) durante gli sprint di sviluppo.

- Sistemi di controllo della versione sicuri: Tutto il codice sorgente e i file di configurazione sensibili devono risiedere in un sistema di controllo della versione (VCS) sicuro e centralizzato, come un’istanza aziendale dedicata di Git o Subversion, con diritti di accesso altamente restrittivi. Ciò fornisce una cronologia pulita, tracciabile e verificabile della proprietà intellettuale.

Hai bisogno di un team che segua rigorosi standard di sicurezza, conformità e codifica? Connettiti con noi.

Conformità e panorama normativo in India

L’ecosistema legale indiano sta rafforzando attivamente il proprio quadro normativo per la sicurezza dei dati, rendendolo un luogo sempre più sicuro per assumere sviluppatori dedicati in India. Un partner rispettabile sarà conforme alle leggi locali e internazionali.

L’IT Act del 2000 e le norme SPDI

Il quadro giuridico fondamentale è l’Information Technology Act del 2000 (IT Act) e le Information Technology (pratiche e procedure di sicurezza ragionevoli e dati o informazioni personali sensibili) Rules, 2011 (SPDI Rules). Queste normative impongono che qualsiasi entità aziendale che raccoglie, elabora o archivia “dati o informazioni personali sensibili” deve implementare “pratiche di sicurezza ragionevoli”.

- Responsabilità: La sezione 43A della legge sull’IT rende una persona giuridica tenuta a risarcire la parte interessata se la sua negligenza nell’attuazione di pratiche di sicurezza ragionevoli porta a una perdita o un guadagno ingiusto a causa di una violazione dei dati. Questa disposizione fornisce un significativo ricorso legale per i clienti preoccupati per la sicurezza dei dati.

Legge sulla protezione dei dati personali digitali, 2023 (legge DPDP)

La recente promulgazione del Legge sulla protezione dei dati personali digitali, 2023 (DPDP Act), accresce significativamente l’impegno dell’India nei confronti della privacy dei dati, avvicinando i suoi standard al punto di riferimento globale del GDPR.

- Nuovi obblighi: La legge DPDP introduce requisiti rafforzati in termini di consenso, notifica e responsabilità per le entità che trattano dati personali digitali. Impone rigorosi obblighi di conformità sia al fiduciario dei dati (il cliente) che al responsabile del trattamento dei dati (il venditore).

- Conformità del fornitore: Il tuo contratto deve richiedere esplicitamente al fornitore di rispettare il DPDP Act e qualsiasi altro quadro internazionale pertinente (come HIPAA per i dati sanitari o GDPR per i dati dei cittadini dell’UE) rilevante per il tuo progetto. Inoltre, il fornitore deve disporre di un piano di risposta agli incidenti formale e testato che includa la notifica immediata all’utente non appena viene scoperta qualsiasi violazione potenziale o effettiva che incida sulla sicurezza dei dati.

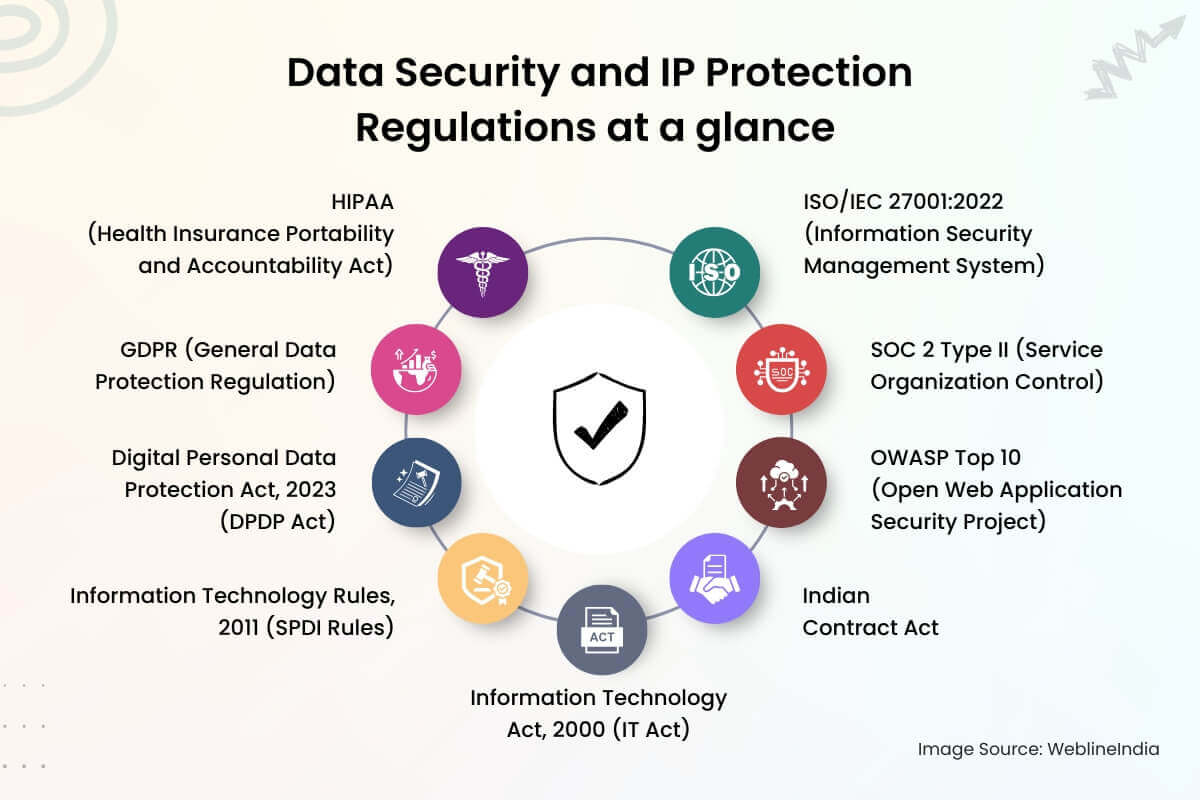

Le normative sulla sicurezza dei dati e sulla protezione della proprietà intellettuale in breve

Ecco l’elenco di questo blog che menziona una miriade di regole, regolamenti, conformità e una serie di standard utilizzati per la sicurezza dei dati e la protezione della proprietà intellettuale, soprattutto in India.

- ISO/IEC 27001:2022 (Sistema di gestione della sicurezza delle informazioni): uno standard internazionale per la gestione sistematica dei rischi legati alla sicurezza delle informazioni.

- SOC 2 Tipo II (Controllo dell’organizzazione di servizi): report che convalidano i controlli interni di un’organizzazione di servizi relativi a sicurezza, disponibilità, integrità dell’elaborazione, riservatezza e privacy per un periodo di tempo.

- OWASP Top 10 (Progetto di sicurezza delle applicazioni Web aperte): un elenco standard dei dieci rischi più critici per la sicurezza delle applicazioni web.

- Legge sui contratti indiani: la legislazione primaria che disciplina i contratti e l’applicabilità di accordi come gli NDA in India.

- Legge sulla tecnologia dell’informazione, 2000 (IT Act): la legge primaria dell’India in materia di criminalità informatica e commercio elettronico, che ritiene le società responsabili per negligenza nella sicurezza dei dati.

- Regole sulla tecnologia informatica (pratiche e procedure di sicurezza ragionevoli e dati o informazioni personali sensibili), 2011 (regole SPDI): impone pratiche di sicurezza specifiche per la gestione dei dati personali sensibili in India.

- Legge sulla protezione dei dati personali digitali, 2023 (legge DPDP): la legge più recente e completa dell’India che disciplina il trattamento dei dati personali digitali, simile al GDPR.

- GDPR (Regolamento generale sulla protezione dei dati): il regolamento UE che protegge i dati e la privacy dei cittadini dell’UE, rilevante se il progetto coinvolge clienti europei.

- HIPAA (Legge sulla portabilità e la responsabilità dell’assicurazione sanitaria): normativa statunitense che disciplina il trattamento delle informazioni sanitarie protette, rilevanti per i progetti informatici sanitari.

Il vantaggio WeblineIndia: la tua garanzia di sicurezza e competenza

Sebbene la complessità di garantire la sicurezza completa dei dati e la protezione della proprietà intellettuale possa sembrare scoraggiante, la collaborazione con un’agenzia IT esperta e affidabile è la soluzione definitiva.

Quando le aziende decidono di assumere sviluppatori dedicati in India, cercano l’eccellenza tecnica, ma richiedono anche la massima tranquillità. WeblineIndia è un’agenzia IT affermata in India, rinomata a livello mondiale per la sua abilità nel sviluppo di app mobili E sviluppo web. Con una ricca storia che dura da oltre 25 anni e un track record stellare di oltre 3500 progetti completati per aziende di tutto il mondo, la nostra esperienza si basa sulla fiducia e sulla resilienza.

Abbiamo integrato le migliori pratiche di sicurezza globale nel nostro DNA operativo, garantendo che la nostra infrastruttura e i nostri processi riducano in modo proattivo i rischi prima che possano aumentare.

Il nostro impegno nei vostri confronti include:

- Certezza giuridica per la tutela della proprietà intellettuale: Eliminiamo ogni ambiguità riguardo alla proprietà. Ogni contratto prevede clausole di assegnazione della proprietà intellettuale esplicite e non negoziabili, che garantiscono che tutti i codici, i progetti, tecnologie e le innovazioni sono di proprietà esclusiva del cliente. I nostri sviluppatori dedicati, appositamente controllati, firmano rigorosi NDA e accordi di trasferimento IP, proteggendo i tuoi segreti commerciali da zero.

- Sicurezza dei dati di livello aziendale: I nostri centri di sviluppo e ambienti cloud operano secondo una governance certificata della sicurezza dei dati. Applichiamo rigorosamente standard internazionali, autenticazione multi-fattore obbligatoria, tunnel VPN sicuri e controllo degli accessi basato sui ruoli (RBAC) a tutte le risorse del progetto, salvaguardando le tue informazioni più sensibili.

- Direzione della conformità: Manteniamo la conformità attiva con la più recente legislazione indiana, incluso il DPDP Act, e siamo strutturati per soddisfare perfettamente le vostre esigenze di conformità internazionale (GDPR, HIPAA). I nostri processi includono regolari controlli di sicurezza di terze parti e un piano di risposta agli incidenti maturo e testato.

Scegliere di assumere sviluppatori dedicati in India tramite WeblineIndia significa selezionare un partner che considera sacra la tua proprietà intellettuale. Non ci limitiamo a creare software; lo costruiamo in modo sicuro, responsabile e con protezione IP garantita. WeblineIndia ti assicura che il tuo progetto è in mani sicure ed esperte, permettendoti di concentrarti sull’esecuzione del mercato mentre gestiamo la complessità dello sviluppo transfrontaliero sicuro.

Pronto a collaborare con un leader IT di fiducia che garantisca la sicurezza della tua innovazione? Contatta WeblineIndia oggi per discutere di come il nostro solido framework di sicurezza può supportare il tuo prossimo progetto.

Hashtag sociali

#SicurezzaDati #ProtezioneIP #SoftwareOutsourcing #AssumiSviluppatoriIndia #SviluppoOffshore #SicurezzaInformatica #ConformitàTecnica #CodificaSicura #SviluppoSoftware

Desideri uno sviluppo offshore sicuro e affidabile per il tuo prossimo progetto? Cominciamo.

Domande frequenti

Testimonianze: ascoltale direttamente dai nostri clienti globali

I nostri processi di sviluppo offrono soluzioni dinamiche per affrontare le sfide aziendali, ottimizzare i costi e guidare la trasformazione digitale. Soluzioni supportate da esperti migliorano la fidelizzazione e la presenza online, mentre casi di successo comprovati evidenziano la risoluzione di problemi reali tramite applicazioni innovative. I nostri stimati clienti in tutto il mondo lo hanno già sperimentato.

Premi e Riconoscimenti

Sebbene i clienti soddisfatti siano la nostra più grande motivazione, il riconoscimento del settore ha un valore significativo. WeblineIndia è stata costantemente leader nella tecnologia, con premi e riconoscimenti che riaffermano la nostra eccellenza.

OA500 Aziende globali di outsourcing 2025, di Outsource Accelerator

Migliore azienda di sviluppo software, di GoodFirms

Migliore azienda di soluzioni fintech – 2022, di GESIA

Premiata come – Migliore azienda di sviluppo app in India 2020, da SoftwareSuggest