Le notifiche push sono ovunque, sia che si tratti di un avviso di ultima notizia, di un aggiornamento meteorologico o di un messaggio “Il tuo ordine ha spedito”, guidano il coinvolgimento e offrono valore in tempo reale agli utenti. Ma progettare un sistema di notifica push in grado di gestire miliardi di messaggi su piattaforme, pur rimanendo performanti e affidabili, non è una passeggiata nel parco.

Le applicazioni moderne spesso devono spingere le informazioni sensibili al tempo agli utenti su dispositivi mobili (iOS/Android), desktop (MacOS/Windows) e browser (Chrome, Firefox, Safari). Ognuna di queste piattaforme viene fornito con il proprio protocollo, vincoli di consegna e limiti di valutazione. Ora strato nelle regole aziendali come le preferenze degli utenti, la segmentazione, la limitazione, i tentativi e la localizzazione: improvvisamente stai fissando un sistema distribuito non banale.

Un’implementazione di base potrebbe funzionare a bassa scala o in una prova di concetto. Ma cosa succede quando hai 50 milioni di utenti, ognuno con più dispositivi, e il marketing vuole eseguire campagne al 10% del tuo pubblico ogni pochi minuti? Ecco dove le cose iniziano a cadere se la tua architettura non è stata costruita da zero.

Questa guida cammina attraverso il progetto architettonico della costruzione di un sistema di notifica push scalabile, tollerante alle guasti e estensibile. Si concentrerà sulla consegna multipiattaforma (APNS, FCM, WebPush), preoccupazioni a livello di sistema come la fila e i tentativi, nonché su come sintonizzarsi per le prestazioni sotto carico elevato.

L’obiettivo è equipaggiarti con il modello mentale e i modelli di progettazione necessari per costruire un sistema che non si allacciano sotto pressione e può evolversi con le esigenze del tuo prodotto.

Requisiti di sistema

Requisiti funzionali

Al centro, il sistema di notifica push deve fornire messaggi ai dispositivi dell’utente finale. Ma la “consegna” non è abbastanza. Ecco cosa dovrebbe effettivamente fare il sistema:

- Consegna multipiattaforma: Supportare Servizio di notifiche push di Apple (APNS), Messaggistica cloud Firebase (FCM) e Protocollo Web Push (WPP).

- Registrazione e gestione del dispositivo: Memorizza i token del dispositivo mappato su utenti, piattaforme e applicazioni.

- Capacità di targeting: Invia messaggi a utenti specifici, gruppi di dispositivi, segmenti utente o tutti gli utenti (trasmissione).

- Pianificazione: Consentire l’invio di messaggi immediatamente o in futuro programmato.

- Limitazione della tariffa: Messaggi dell’acceleratore in base ai vincoli della piattaforma o alle regole aziendali interne.

- Retry Logic: Ritersi automaticamente le consegne non riuscite con backoff esponenziali o politiche di pensionamento personalizzate.

- Preferenze dell’utente: Rispettare lo stato di opt-in/opt-out, ore di silenzio o tipi di canale specifici (ad es. Promozionale vs. transazionale).

- Auditing & Analytics: Tracciare il successo/fallimento della consegna, apre (quando possibile) e metadati diagnostici per la risoluzione dei problemi.

Requisiti non funzionali

Queste sono le preoccupazioni per la spina dorsale: le mandano queste e la tua piattaforma crollerà sotto l’uso del mondo reale.

- Scalabilità: Il sistema deve gestire picchi di milioni di messaggi al minuto.

- Disponibilità: Targeting per il 99,99% di uptime, in particolare per percorsi critici come la registrazione dei dispositivi e le condutture di consegna.

- Latenza: Elaborazione secondaria per transazionali (ad es. OTP, avvisi di sicurezza); Ritardo tollerabile (5-15) per messaggi di marketing batch.

- Durabilità: I messaggi non devono essere persi in caso di insufficienza del nodo o del servizio.

- Sicurezza: Protezione end-to-end dei dati degli utenti, autenticazione ai servizi di terze parti, crittografia dei carico utile in transito e a riposo.

- Multi-tenancy: Capacità di supportare più applicazioni/clienti con dati isolati e condutture di consegna.

Vincoli e ipotesi

La definizione dei confini è fondamentale per ridurre l’ambiguità architettonica.

- Supponiamo che i provider di push della piattaforma (APNS, FCM, WebPush) siano esterni e agiscano come scatole nere con SLA pubblicati.

- I carico utile dei messaggi sono piccoli (2kb – 4kb), con la maggior parte della logica gestita sul lato client.

- Esiste una piattaforma di identità utente esistente che espone mappature da dispositivo a utente e preferenze dell’utente.

- Il sistema non garantirà la consegna: anche se lo viene consegnato a APNS/FCM, la responsabilità è la loro.

- Il sistema verrà eseguito in un ambiente nativo cloud (kubernetes o contenitori gestiti, automaticamente, ecc.).

Core d’uso di core e panorama di consegna

Prima di immergersi nell’architettura, è importante chiarire ciò per cui questo sistema sta risolvendo, perché le “notifiche push” significano cose diverse in diversi contesti aziendali. Questa sezione esplora il panorama operativo del mondo reale, che utilizza il sistema e come la scala influisce sulle scelte di progettazione.

Caso di utilizzo aziendale primario

Definiamo un caso d’uso tipico e ad alto impatto: una piattaforma di e-commerce B2C su larga scala desidera inviare notifiche push in tempo reale su dispositivi mobili e Web per guidare il coinvolgimento degli utenti, avvisare gli utenti degli aggiornamenti sullo stato dell’ordine o attivare promemoria basata sul comportamento (ad esempio, abbandoni abbandonati del carrello). Esistono anche casi d’uso interni: avvisi OPS, sistemi di frode e integrazioni dei partner. Ma il driver principale è messaggistica incentrata sull’utente con livelli di criticità variabili.

Utenti e canali di notifica

Gli utenti finali del sistema non sono solo clienti che ricevono i messaggi push. Ci sono più attori:

- Gli esperti di marketing: Esegui grandi campagne, pianifica e segmentano coorti utente.

- Team di prodotti: Attiva le notifiche contestuali dal comportamento delle app (pietre miliari in-app, loop di gamification).

- Sistemi di backend: Attivare automaticamente messaggi transazionali come OTP, conferme di pagamento o avvisi di consegna.

Dall’estremità ricevente, ogni utente può avere più tipi di dispositivi:

- App mobili: iOS via APNS e Android tramite FCM.

- Browser Web: Tramite Web Push Protocol (basato su vapido), in genere per gli utenti desktop/laptop.

- Servizi di terze parti: In alcuni casi, sono coinvolte integrazioni con canali di consegna di terze parti come WhatsApp o sovrapposizioni di messaggistica in-app, ma fuori portata di questo sistema.

Considerazioni sul volume e sulla scala

Ecco cosa dovrebbe gestire il sistema in scala del mondo reale:

- 100 m+ dispositivi registrati attraverso le piattaforme, con il 5-10% attivo su base giornaliera.

- Eventi transazionali: 3–5 m di messaggi/giorno, con SLA di latenza dura (ad esempio, OTP entro 3 secondi).

- Campagne: Burst invia a 10-20 milioni di utenti in meno di 5 minuti, spesso attivati tramite code di lavoro di dashboard o back -end.

- PAGGIO CONCURNA: 200K+ messaggi/minuto durante gli eventi di tipo Black Friday o durante i picchi virali.

Non si tratta di inviare un messaggio a un utente: si tratta di inviare milioni di messaggi su misura tra migliaia di nodi, con affidabilità, tentativi e ritardi minimi. Il design deve ospitare questo tipo di carico di lavoro dinamico, il che significa servizi di core apolide, code distribuite e scalabilità orizzontale ad ogni livello.

Architettura di sistema di alto livello

L’architettura per un sistema di notifica push scalabile ruota attorno a tre principi: disaccoppiamento, parallelismo,e consegna specifica per piattaforma. In scala, i progetti monolitici cadono a pezzi, quindi questa architettura abbraccia un approccio basato su microservizi e basato su eventi che può fuogere, accelerare, pensionati e audit miliardi di messaggi con bottiglia minimi.

Cammiamo attraverso i sottosistemi di base, il flusso di dati e le astrazioni specifiche della piattaforma che fanno funzionare tutto.

Panoramica del componente

L’architettura è divisa nei seguenti componenti logici:

- API di ingestione: Riceve richieste di messaggi: batch o transazionali – convalida input, i messaggi di ACQUEUES nella pipeline.

- Motore di routing: Cerca i dispositivi, divide i messaggi per coppia piattaforma del dispositivo, li accordina nelle rispettive code.

- Assunti di consegna della piattaforma: Microservizi dedicati per APN, FCM e WebPush. Questi gestiscono la gestione delle connessioni, i tentativi, il batch e il limite di velocità.

- Coda di messaggi (livello broker): Broker ad alto rendimento (ad es. Kafka, RabbitMQ o Google Pub/Sub) per i produttori di disaccoppiamento dalla logica di consegna.

- Servizio di registro dei dispositivi: Memorizza metadati del dispositivo, mappature utente, validità dei token, tipo di piattaforma e stato di opt-in.

- Motore di preferenza e regole: Valuta le impostazioni di notifica dell’utente, le regole di soppressione (ore di silenzio, i limiti di frequenza) o le sostituzioni specifiche del canale.

- Scheduler: Per la consegna di messaggi ritardata o basata su finestra temporale.

- Monitoraggio e ciclo di feedback: Cattura ricevute di consegna a livello di piattaforma, errori e analisi; Gestisce il feedback APNS, la disinstallazione FCM, ecc.

Diagramma di architettura di alto livello

+------------------+

| Ingestion API |

+--------+---------+

|

v

+---------------------+

| Routing Engine |

+--------+------------+

|

v

+---------------------+

| Message Broker |

| (Kafka / RabbitMQ) |

+--------+------------+

|

+--------------------------+--------------------------+

| | |

v v v

+-------------+ +--------------+ +----------------+

| APNs Worker | | FCM Worker | | WebPush Worker |

+------+------+ +------+-------+ +--------+-------+

| | |

v v v

+------------------+ +---------------------+ +------------------------+

| Apple Push Notif | | Firebase Cloud Msg | | Web Push Service (VAPID)|

| Service (APNs) | | (FCM) | | |

+------------------+ +---------------------+ +------------------------+

+------------------------+ +--------------------------+

| Device Registry Svc | <------> | User Preferences Engine |

+------------------------+ +--------------------------+

+---------------------------+

| Scheduler / Campaign Svc |

+---------------------------+

+---------------------------+

| Monitoring / Analytics |

| (Logs, Receipts, Metrics) |

+---------------------------+

Modelli architettonici chiave

- Architettura basata su eventi: Il flusso di messaggi è completamente asincrono. I produttori (API, sistemi interni) sono disaccoppiati dalla consegna utilizzando pub/sub o code di messaggistica.

- Astrazione specifica della piattaforma: I lavoratori sono personalizzati per piattaforma. Ognuno gestisce i propri limiti di tariffa, formati di carico utile, tentativi e autenticazione API.

- Supporto di contropressione: I broker di messaggi devono gestire le sovratensioni senza abbandonare i dati. Sono incorporate buffering, code a morte e autoscali dei consumatori.

- Idempotenza e deduplicazione: I messaggi devono trasportare ID univoci per evitare problemi a doppia ricerca, in particolare sui tentativi.

- Isolamento di fallimento: Un’interruzione della piattaforma (diciamo, APN) non dovrebbe cascata e bloccare i messaggi per FCM/WebPush. Ogni pool di lavoratori è isolato e tollerante ai guasti.

Questa architettura può ridimensionare in orizzontale ogni componente in modo indipendente: più lavoratori per gli APN durante gli esplosioni della campagna iOS o più nodi di routing durante i picchi di ingestione. Ogni livello può essere monitorato, limitato o riavviato senza influire sul sistema completo.

Hai bisogno di aiuto per l’architection push su larga scala?

Stai pianificando di lanciare notifiche push tra milioni di utenti, ma non sei sicuro di come scalare la consegna o gestire le stranezze multipiattaforma?

Possiamo aiutarti a progettare un sistema push testato in battaglia su misura per la crescita e le esigenze di performance del tuo prodotto.

Design e gestione dei token del database

I sistemi di notifica push vivono o muoiono per la loro capacità di gestire milioni di token del dispositivo, preferenze dell’utente e stati di messaggio in modo efficiente. Questa sezione suddivide come progettare uno schema di database che si ridimensiona in orizzontale, mantiene la coerenza di consegna e supporta il targeting e il filtraggio in tempo reale.

Entità dati core

Come minimo, sono richieste le seguenti entità:

- Utenti: Identità utente logica (UID), legata a uno o molti dispositivi.

- Dispositivi: Record di dispositivi specifici della piattaforma con token, versione dell’app, ultima vista, ecc.

- Preferenze: Flag opt-in/opt-out specifici dell’utente, impostazioni del canale, ore di silenzio, ecc.

- Messaggi: Storia delle notifiche inviate, il loro stato di consegna e i metadati per la risoluzione dei problemi/audit.

Modello di relazione entità (ERD)

Ecco come le entità si relazionano ad alto livello:

+--------+ 1 +---------+ M +-----------+ | Users |---------------<| Devices |--------------->| Preferences| +--------+ +---------+ +-----------+ | | | | 1 | | | M | v v +-------------+ +--------------+ | Notifications| | Delivery Logs| +-------------+ +--------------+

Schemi di tabella (semplificato)

users (

id UUID PRIMARY KEY,

email TEXT UNIQUE NOT NULL,

created_at TIMESTAMP DEFAULT NOW()

)

-- Index: unique email lookup

-- CREATE UNIQUE INDEX idx_users_email ON users(email);

devices (

id UUID PRIMARY KEY,

user_id UUID NOT NULL REFERENCES users(id) ON DELETE CASCADE,

platform ENUM('ios', 'android', 'web') NOT NULL,

token TEXT UNIQUE NOT NULL,

app_version TEXT,

last_active TIMESTAMP,

is_active BOOLEAN DEFAULT true,

created_at TIMESTAMP DEFAULT NOW()

)

-- Indexes:

-- CREATE INDEX idx_devices_user_platform ON devices(user_id, platform);

-- CREATE UNIQUE INDEX idx_devices_token ON devices(token);

preferences (

id UUID PRIMARY KEY,

user_id UUID NOT NULL REFERENCES users(id) ON DELETE CASCADE,

channel ENUM('transactional', 'marketing') NOT NULL,

enabled BOOLEAN DEFAULT true,

quiet_hours JSONB,

updated_at TIMESTAMP DEFAULT NOW()

)

-- Index: preference lookup

-- CREATE UNIQUE INDEX idx_prefs_user_channel ON preferences(user_id, channel);

notifications (

id UUID PRIMARY KEY,

title TEXT,

body TEXT,

payload JSONB,

scheduled_at TIMESTAMP,

priority ENUM('high', 'normal', 'low') DEFAULT 'normal',

created_by TEXT,

created_at TIMESTAMP DEFAULT NOW()

)

delivery_logs (

id UUID PRIMARY KEY,

notification_id UUID NOT NULL REFERENCES notifications(id) ON DELETE CASCADE,

device_id UUID NOT NULL REFERENCES devices(id) ON DELETE CASCADE,

status ENUM('pending', 'delivered', 'failed', 'dropped') DEFAULT 'pending',

attempt_count INT DEFAULT 0,

response_code TEXT,

error_message TEXT,

delivered_at TIMESTAMP

)

-- Indexes:

-- CREATE INDEX idx_logs_device_status ON delivery_logs(device_id, status);

-- CREATE INDEX idx_logs_notif_status ON delivery_logs(notification_id, status);

Righe campione (solo illustrativa)

users

--------------------------------------------------------------

id | email

--------------------------------------+-------------------------

5b6e...d1 | user@example.com

devices

--------------------------------------------------------------

id | user_id | platform | token | is_active

----------+----------+----------+---------------+------------

f7a9...91 | 5b6e...d1| ios | abc123token...| true

preferences

--------------------------------------------------------------

id | user_id | channel | enabled | quiet_hours

----------+----------+----------------+---------+-------------

c1f3...72 | 5b6e...d1| marketing | false | {"start":"22:00","end":"07:00"}

notifications

--------------------------------------------------------------

id | title | priority | scheduled_at

----------+----------------+----------+--------------

e93f...55 | Order Shipped! | high | 2025-04-22 13:00:00

delivery_logs

--------------------------------------------------------------

id | notification_id | device_id | status | attempt_count

----------+-----------------+-----------+------------+---------------

d95b...11 | e93f...55 | f7a9...91 | delivered | 1

Best practice di gestione dei token

- Token de-duplicati: Più dispositivi possono inviare lo stesso token (specialmente su Android); deduplicare alla registrazione.

- Gestione della scadenza del segno: Convalidare periodicamente i token tramite servizi di feedback (ad es. Feedback APNS, errori non registrati FCM) e contrassegnare inattivi.

- Elimina morbida: Utilizzare flag `is_active` anziché eliminazioni difficili per evitare i registri di consegna orfani.

- Indice saggiamente: I dispositivi devono essere indicizzati su `(user_id, piattaforma)` e `(token)` per ricerche veloci e de-duping.

- Evita i join dell’utente in fase di esecuzione: Mantieni tutti i dati di targeting (token, opt-in) nei negozi ad accesso rapido come Redis o viste pre-joined per le corse di consegna ad alta velocità.

Strategie multi-tenancy e isolamento

Se supporta più app o client:

- Strategia della colonna degli inquilini: Aggiungi una colonna `Tenant_id` a ogni tabella e imporre l’isolamento a livello di riga.

- Isolamento logico DB: Utilizzare schemi o database separati per inquilino se lo SLA e la sensibilità dei dati lo richiedono.

- Separazione per il percorso di scrittura: Isolare i messaggi transazionali ad alta priorità da code di massa/marketing a livello DB per evitare problemi di vicini vicini.

Partizionamento e scala

Su larga scala, alcuni tavoli (come consegna_logs) crescerà rapidamente. Considerare:

- Partizionamento basato sul tempo: SHARD registri mensili o settimanali per evitare indici gonfiati.

- Politica d’archivio: Spostare i registri più vecchi in cella frigorifera (ad es. S3 + Athena) per l’accesso di audit senza influire sulle prestazioni dal vivo.

- Cache token: Sincronizza i token del dispositivo attivo in Redis o DynamoDB per loop di spedizione ad alto rendimento.

Schema della cache del token Redis

Redis viene usato come livello di ricerca token in memoria ottimizzata in lettura. Evita di colpire il DB primario durante la spedizione dei messaggi e supporta ricerche a tempo costante attraverso enormi set di utenti/dispositivi.

Casi d’uso primari:

- Fan-out rapido dei token del dispositivo per utente

- Ricerca per segmenti utente (ad es. Dispositivi iOS attivi)

- DEDUPLICAZIONE TOKEN e controllo di scadenza

- Applicazione TTL per token inattivi o ruotati

Struttura chiave consigliata

Key: push:user::tokens Type: Redis Set Value: token:: TTL: Optional (based on last_active)

Esempio:

Key: push:user:5b6ed...d1:tokens

Value: {

"token:ios:abc123token...",

"token:web:def456token...",

"token:android:xyz789token..."

}

Chiave alternativa per la ricerca di token diretto

Key: push:token::

Type: Hash

Fields: {

user_id: ,

app_version: ,

last_seen: ,

is_active: true/false

}

TTL: 30 days from last_seen

Esempio:

Key: push:token:ios:abc123token...

Value: {

user_id: "5b6ed...d1",

app_version: "6.4.1",

last_seen: "2025-04-21T18:11:45Z",

is_active: true

}

Migliori pratiche

- Carico di massa da db: I lavori di riscaldamento della cache dovrebbero sincronizzare i token attivi dal DB relazionale all’avvio o tramite CDC (modifica dell’acquisizione dei dati).

- Invalidare su un register: Quando un dispositivo non è registrato o il token non è valido da APNS/FCM, elimina la voce Redis.

- Mantieni il TTL magro: I token non utilizzati in 30-60 giorni dovrebbero scadere per evitare il gonfiore della cache.

- Fanout a livello set: Utilizzare i set Redis per ottenere tutti i token per utente ed eseguire i messaggi in modo efficiente nei processi dei lavoratori.

- Supporto multi-tenant: Prefissa tutte le chiavi con ID inquilino se operano in un ambiente multi-tenant.

Questa cache completa il livello DB persistente servendo come livello di ricerca a bassa latenza durante il ciclo di invio critico. Aiuta anche i flussi di consegna dei segmenti (ad es. Invia solo agli utenti con token iOS attivi) senza costosi join relazionali o scansioni complete.

Hai bisogno di aiuto per strutturare i dati del dispositivo per la scala?

Hai difficoltà a gestire milioni di token di dispositivo, registri di consegna e preferenze di opt-in su dispositivi mobili e web?

Possiamo aiutarti a progettare un solido livello di dati – SQL e Redis inclusi – che mantiene il tuo sistema di spinta veloce, coerente e sempre pronto a consegnare.

Design dettagliato dei componenti

Ogni parte del sistema ha la propria responsabilità, ma il modo in cui lavorano insieme definisce se la tua architettura push può scalare o sgretolarsi. In questa sezione, abbatteremo il livello dei componenti principali per livello: gestione dei dati, logica di servizio, operatori di consegna e ganci dell’interfaccia utente opzionali.

1. Livello dei dati (archiviazione, accesso e memorizzazione nella cache)

- DB relazionale: Memorizza entità principali (utenti, dispositivi, preferenze, notifiche, registri di consegna).

- Redis: Serve come livello di ricerca ad alta velocità per token attivi, consegne recenti e regole di soppressione in tempo reale.

- ORM o Livello di accesso ai dati: Utilizzare un’astrazione pulita per far rispettare i vincoli di convalida, impostazioni predefinite e schema. Evita di scrivere SQL grezzo nei cicli di consegna.

- Leggi l’utilizzo di replica: Percorso le query di lettura ad alto volume (ad es. Ricerche per la ventola) per le repliche per evitare la contesa di scrittura.

2. Livello dell’applicazione (routing, filtro, segmentazione)

Il livello dell’app è il cervello del sistema. Sa cosa inviare, a chi, quando e in quali condizioni. È qui che vive la logica aziendale.

- API di ingestione: Gestisce le richieste in arrivo dai servizi interni (OTP, strumenti di marketing, trigger transazionali).

- Servizio di routing dei messaggi: Decide quali utenti/dispositivi dovrebbero ricevere quale messaggio. Unisce i metadati dei messaggi con set token Redis.

- Motore di preferenza e regole: Applica opt-in/out, limiti del canale (ad es. Max 2 marketing ping al giorno) e finestre temporali (ad esempio, nessun messaggio alle 2am).

- Controller di tariffa: Spedizione di messaggi delle battute per inquilino, per piattaforma, per regione. Si integra con i contatori Redis o gli algoritmi di finestra scorrevole.

3. Layer di integrazione (Servizi di consegna e lavoratori)

Ogni piattaforma (APNS, FCM, WebPush) ha le sue stranezze, quindi non astrarle dietro un’interfaccia generica. Invece, trattali come cittadini di prima classe con servizi di consegna dedicati.

- APNS Worker: Utilizza l’autenticazione basata su token tramite JWT. Le maniglie spingono su HTTP/2. Gestisce il pool di connessioni TCP e i limiti di valutazione di Apple.

- Lavoratore FCM: AUTH tramite account di servizio. Batches Messaggi per argomento o gruppo di utenti. Traccia gli errori per dispositivo (ad es. Non registrati, quota superata).

- WebPush Worker: Implementa vapido, crittografa i payload utilizzando la crittografia a curva ellittica e invia direttamente agli URI endpoint.

- Ritratta la coda: Qualsiasi consegna non riuscita viene ri-ottenuta con backoff esponenziale. I dlq (code a lettere morti) catturano fallimenti persistenti per l’ispezione.

4. Layer UI (opzionale, ambientale)

Non tutti i sistemi ne hanno bisogno, ma per le operazioni di marketing interne o team di prodotti, può essere utile un cruscotto leggero.

- Compositore della campagna: Creare e programmare gli esplosioni di notifica ai segmenti utente con strumenti Wysiwyg.

- Anteprima e targeting: Test in diretta su dispositivi di prova o secchi A/B prima di un lancio completo.

- Audit delle attività: Dashboard in tempo reale che mostra cosa c’è in coda, cosa è stato consegnato e cosa non è andato a buon fine (con codici di errore).

Suggerimenti per il design

- Rompi ogni lavoratore in microservizi apolidi che possono scalare in orizzontale.

- Non riutilizzare lo stesso servizio sia per la consegna che per il feedback (ad esempio, le ricevute APNS). Isolare quei flussi per la resilienza.

- Aggiungi ID strutturati di registrazione e correlazione in ogni livello per la tracciabilità.

Considerazioni sulla scalabilità

I sistemi di notifica push non hanno solo bisogno di funzionare: devono funzionare *veloce *e *su larga scala *, sotto aumento del traffico imprevedibili. Questa sezione delinea i modelli, le strategie di infrastruttura e le salvaguardie necessarie per mantenere basse il throughput e le latenze, anche quando si inviano milioni di messaggi al minuto.

Ridimensionamento orizzontale attraverso livelli

Ogni componente del sistema – API di ingestione, router, lavoratori, code – dovrebbe essere orizzontalmente scalabile. Ciò consente una sintonizzazione indipendente di strozzature senza approfondire l’intera pipeline.

- API Gateways / Ingress: Le API anteriori dovrebbero automaticamente in base alla CPU/RPS. Usa la limitazione della tariffa per proteggere i servizi a valle.

- Spettacoli apolidi: Gli operatori di consegna e i router devono essere apolidi e containerizzati. Utilizzare Kubernetes HPA (Orizzontal Pod Autoscaler) o le regole di Autoscaling Fargate basate su profondità di coda, CPU o latenza.

- Ridimensionamento basato sulla profondità in coda: Tieni traccia delle dimensioni del backlog e spawn più lavoratori quando la profondità attraversa la soglia (ad es. Kafka Lag o RabbitMQ Lunghezza della coda).

Sharding e partizionamento

- Shard di user_id: Carichi di lavoro di consegna della partizione da ID utente hash per preservare la località e prevenire la contesa nella cache DB o token.

- Partizionamento di Kafka: Utilizzare le chiavi del messaggio in base all’ID utente o inquilino per instradare le notifiche sul giusto gruppo di consumatori.

- Partizionamento del database: Per tavoli grandi come

consegna_logs, Utilizzare il partizionamento basato sul tempo (ad es. Monthly) per mantenere la velocità delle query.

Ottimizzazioni per le prestazioni dei fan

Il vero collo di bottiglia nei sistemi di alta scala è la ventola: mappare un messaggio logico a migliaia o milioni di token di dispositivo.

- Redis Set Union: Utilizzare Redis per ottenere tutti i token per un utente o una coorte utilizzando istantaneamente le operazioni impostate.

- Chiamate API in batch: Messaggi di gruppo per piattaforma e batch-Send (ad es. FCM supporta fino a 500 token per richiesta batch).

- DEDUZIONE TOKEN: Assicurarsi che nessun token duplicato vada nelle code di consegna. Mantenere unicità tramite Redis o passo di pre-elaborazione.

Strategia di memorizzazione nella cache

- Token: Cached per ID utente. TTL aggiornato alla consegna o al login.

- Preferenze: Regole di soppressione della cache (ad es. Ore tranquille, tappi di frequenza) in Redis o Memory-Local Store.

- Trotting: Redis Contatori (incrby + TTL) o secchi token per tappi a livello di inquilini e globali.

Schemi di resilienza

- Isolamento della paratia: Pool di lavoratori separati per piattaforma. Un rallentamento della FCM non dovrebbe bloccare gli APNS.

- Code morti: I messaggi in modo persistente (ad es. Token non validi) vengono scaricati e registrati per l’ispezione senza bloccare i flussi di consegna.

- Interruttori di circuito: Interrompere temporaneamente i tentativi ai fornitori a valle che mostrano alti tassi di guasto (ad esempio, APN 503S).

- Strategie di backoff: Usa il backoff esponenziale con il jitter per le code di riproduzione. Evita i timbri durante la limitazione del fornitore.

Benchmark di throughput (target di base)

- Ingestione API: 2.000-10.000 RPS per nodo in base alla dimensione del payload.

- Routing e fan-out: 5.000–20.000 ricerche token del dispositivo/sec con partizionamento Redis +.

- TUTTORE DI CONSEGNO DEL GLI ALLEGNO:

- APNS: ~ 5.000–10.000 spinte/min per connessione (multiplexed HTTP/2)

- FCM: ~ 12.000/min con richieste batch

- WebPush: ~ 2.000/min (invia singolo Endpoint)

Hai bisogno di aiuto per rendere la tua pipeline a prova di proiettile?

Costruire per scala è molto più che solo i baccelli automatici. Dalla sintonizzazione di Kafka all’ottimizzazione dei fan-out e agli interruttori, possiamo aiutarti a progettare un’infrastruttura push che non le palpebre, anche il giorno di lancio.

Architettura di sicurezza

Push Sistemi di notifica Interfaccia con dati utente sensibili, piattaforme di messaggistica cloud e servizi interni. Se la sicurezza non è cotta in ogni livello, dalla memoria di token alle interazioni API, stai preparando perdite per la privacy, vettori di abusi e fallimenti di conformità. Questa sezione copre i principi e le pratiche di progettazione di sicurezza essenziali per indurire il sistema end-to-end.

1. Autenticazione e autorizzazione

- Controllo dell’accesso interno: Tutte le API interne (ingestione, programmazione, routing) devono essere protette con JWT di breve durata o TL reciproci, specialmente se accessibili tra servizi o ambienti.

- Politiche API Gateway: Utilizzare IAM o RBAC a livello di gateway per limitare quali servizi o utenti possono inviare diversi tipi di notifiche (ad esempio, transazionale vs. marketing).

- Separazione degli inquilini: Se supportano sistemi multi-tenant, imporre un rigoroso isolamento basato sugli inquilini in ogni flusso di spedizione di query, percorso e messaggio.

2. Gestione delle credenziali della piattaforma

Le integrazioni di terze parti con APN e FCM richiedono segreti che devono essere gestiti con cura.

- Store chiavi in un manager segreto: Usa strumenti come AWS Secrets Manager, Hashicorp Vault o GCP Secret Manager per archiviare le chiavi APN e le credenziali FCM.

- Ruotare periodicamente le credenziali: Costruisci l’automazione per ruotare le credenziali di servizio almeno trimestralmente.

- Limite le chiavi ampli: Utilizzare gli account di servizio con i minimi privilegi richiesti, non di più, non meno.

3. Sicurezza del payload

- Non includere PII nei payload push: I payload sono spesso visibili a livello di sistema operativo (in particolare Android). Non includere mai nomi, indirizzi e -mail o token sensibili.

- Crittografare a riposo e in transito: Tutti i dati nel database e Redis devono essere crittografati utilizzando la crittografia AES-256 o la piattaforma specifica per la piattaforma.

- Crittografia del payload Push Web: Push Web basato su vapido richiede la crittografia della curva ellittica (NIST P-256); Questo deve essere gestito correttamente per evitare guasti di consegna silenziosi.

4. Protezione degli abusi e limitazione della tariffa

Responsabile, senza controllo, un sistema di spinta può essere armato, sia per gli utenti di spam o per sovraccaricare l’infrastruttura di consegna.

- Limiti di tasso per servizio: Utilizzare contatori Redis o algoritmi per perdite per far rispettare i limiti di velocità per-API e per locazione.

- Applicazione della quota: I limiti di messaggio giornalieri per utente o segmento (in particolare per il marketing) dovrebbero essere applicati al livello di routing.

- Percorsi di audit a livello di autenticazione: Tutte le richieste di invio di messaggi dovrebbero essere controllabili con il nome del servizio, l’identità dell’utente, i IP e i metadati dei messaggi.

5. Segreti e igiene delle credenziali

- Usa l’isolamento a livello di ambiente: Non condividere mai le credenziali Dev, Staging e Prod per i servizi push.

- Disabilita i registri in chiaro: Evita i token di registrazione, le credenziali o spingere i payload con metadati sensibili nei registri. Maschera tutto ciò che non è necessario per il debug.

- Monitoraggio per uso improprio: Avviso se i picchi di utilizzo al di fuori dei modelli previsti, in particolare il volume elevato, invia da account non prodri o errori FCM improvvisi.

6. Protezioni sul lato client (minime ma vale la pena menzionare)

- Rotazione del token a livello di app: Assicurati che il tuo SDK mobile aggiorni periodicamente i token e li inoltrano al logout o alla disinstallazione.

- SSL Pinning (opzionale): Se l’app si collega direttamente al backend per registrarsi per la spinta, prendi in considerazione il blocco per prevenire gli attacchi MITM.

Estensibilità e manutenibilità

Un sistema di spinta scalabile non è una build una tantum: deve evolversi con le mutevoli esigenze aziendali, aggiornamenti della piattaforma e modelli di utilizzo. L’architettura deve essere modulare, facile da estendere e sicura da mantenere senza introdurre regressioni. Questa sezione delinea come strutturare l’infrastruttura push per l’evoluzione a lungo termine e la sanità degli sviluppatori.

1. Architettura per il plug-in

Una separazione pulita tra logica di base e logica specifica per la consegna consente un’iterazione più rapida senza destabilizzare i flussi di produzione.

- Operatori di consegna come plugin: Incapsulare APNS, FCM e WebPush Logic in moduli autonomi con un’interfaccia di consegna condivisa (ad esempio, `SEND (token, payload, config)`).

- Transformers dei messaggi: Implementare i ganci di trasformazione per piattaforma (ad esempio, APNS utilizza `Alert`, FCM utilizza` notifica` + `data`).

- Ganci per la logica personalizzata: Consenti ganci pre-vende e post-send nel livello di routing per le sovrascrivi specifiche degli inquilini, ad esempio, la limitazione personalizzata o la logica A/B.

2. Pratiche di codice pulito

Le basi di codice push tendono a diventare dumping motivi di hack specifici della piattaforma a meno che non siano rigorosamente mantenuti.

- Contratti di interfaccia rigorosi: Utilizzare interfacce Clear per i moduli di consegna e le definizioni dei messaggi (ad es. `MessagePayload`,` DeliveryContext`).

- Gestione delle configurazioni centrali: Tutti i limiti di tariffa, le politiche di pensionamento e le credenziali della piattaforma devono essere definiti esternamente nei file di configurazione o dai gestori di segreti.

- Confini di servizio: Evita la logica di routing di accoppiamento con la logica di consegna. Trattare ciascuno come un microservizio indipendentemente distribuibile.

3. Flag di funzionalità e versioni

Supportare lo sviluppo delle caratteristiche iterative e la compatibilità arretrata tramite versioni rigorose.

- Formati di messaggi in versione: Definire gli schemi di messaggi con versione (`v1`,` v2`, ecc.) E supporta gli aggiornamenti in parallelo senza rompere i formati più vecchi.

- Flag di funzionalità per nuovi flussi: Elimina una nuova logica di consegna dietro bandiere per inquilino o ambiente per ridurre al minimo il raggio di esplosione.

- Modello di deprecazione morbida: Contrassegnare le API legacy e le strutture dei messaggi per la rimozione programmata; Aggiungi la registrazione quando viene utilizzato.

4. Livelli di test e validazione

Un payload rotto può cascata nei guasti di consegna. Salvaguardare ogni nuova versione con una forte convalida.

- Convalida dello schema: Utilizzare JSON Schema o Convalida Protobuf prima di accusare i messaggi per la spedizione.

- Test del contratto: Definire le aspettative per i moduli della piattaforma utilizzando pact o strumenti simili per prevenire la deriva dell’integrazione.

- Modalità Sandbox: Fornire una modalità a secco o test per i servizi interni per simulare la spinta senza colpire gli endpoint vivi.

5. Manutente Anti-pattern da evitare

- Comportamento specifico della piattaforma hardcoding: Logica della piattaforma sempre astratta in moduli o plugin.

- Mescolando la logica degli inquilini con la logica globale: Utilizzare servizi amplificati o condizioni a livello di percorso: non in linea le sovrascrivi degli inquilini.

- Mancanza di osservabilità nei nuovi flussi: Nuove percorsi o moduli devono includere registri strutturati, metriche e gestione degli errori dal primo giorno.

Ottimizzazione delle prestazioni

Spingere milioni di notifiche non riguarda solo la progettazione del sistema, ma si tratta anche di efficiente ogni componente esegue sotto pressione. La messa a punto delle prestazioni può ridurre la latenza, migliorare il throughput e prevenire guasti a valle. Questa sezione si concentra su come ottimizzare la pipeline di spinta sui livelli di dati, elaborazione e consegna.

1. Tuning query del database

- Indici mirati: Assicurati che gli indici su `token`,` user_id` e `notification_id` nelle rispettive tabelle. Gli indici compositi aiutano con le letture della ventola (ad esempio, `dispositivo_id, status`).

- Query per ID segmento, non filtri utente non elaborato: Evita le domande di giunzione complesse durante il tempo di invio. Precompute segmenti e ID utente della cache o token in Redis.

- Gestione del pool di connessioni: Utilizzare il pooling di connessione (ad es. PGBouncer) per evitare colli di strozzatura a richieste appuntite durante le corse ad alto volume.

2. Efficienza dei ficoli token

- Batch letture da Redis: Quando si prendono token per utente o per segmento, utilizzare sempre `Smembers` +` Mget` in lotti pipelinati.

- Fitti di consegna in blocco: Processo in lotti (ad es. 500-1.000 token per iterazione) per evitare le spese generali di rete per dispositivo.

- Cacheggio del modello di payload: Cache Rendering Payloads (titolo/corpo/metadati) durante la trasmissione a gruppi di dispositivi simili.

3. Elaborazione asincrona e ottimizzazione dei lavoratori

- Messaggio prefetch: Usa i conteggi dei prefetch dei messaggi (ad es. Kafka `fetch.min.bytes`, RabbitMQ` prefetch_count`) per ridurre il tempo inattivo negli operatori delle consegne.

- Batching di consegna: FCM e WebPush consentono un certo grado di batching: usa questo quando si inviano campagne non personalizzate.

- Raggruppamento dei lavoratori per regione: Esegui pool di lavoratori isolati (o pod) per regione geografica per ridurre al minimo la latenza cross-region e ridurre i costi di uscita delle nuvole.

4. Valuta limitazione e controllo del flusso

- Contatori di finestre scorrevoli: Utilizzare gli script Redis Lua per implementare i limiti a livello di piattaforma (ad es. Max 100K/sec per piattaforma o inquilino).

- Attrezzatura della coda: Rallenta dinamicamente i tassi di lettura del messaggio dal broker quando i tassi di errore aumentano (ad es. Errori di quote APN 429s o FCM).

- Controllo del backoff: Sui tentativi, utilizzare il backoff esponenziale jitter per evitare che le mandrie di tuono di consegne fallite.

5. Frontend Rendering Performance (solo Web Push)

- Minimizzazione del payload: I messaggi WebPush dovrebbero essere compatti: spogliare i metadati extra, mantenere ~ 2kb o meno per il rendering più veloce.

- Routing on-click: Utilizzare parametri di query o collegamenti profondi in WebPush `Click_Action` per guidare esperienze più veloci in-app o browser.

- Arricchimento di rendering pigro: Ove possibile, mostra il contenuto di notifica minimo e carica i dettagli completi dopo che l’utente ha fatto clic.

6. Ottimizzazione del ciclo di monitoraggio e feedback

- Traccia i percentili di latenza: Non monitorare solo i tempi di consegna medi. Traccia P90, P99 per catturare la lentezza di consegna a coda lunga.

- Filtro di feedback: INGRESERE SOLO Feedback di consegna critica (token scaduto, dispositivo irraggiungibile) anziché tutto, per ridurre il carico di analisi.

- Aggregazione delle metriche: Usa strumenti come Prometheus con etichette consapevole della cardinalità per evitare l’esplosione metrica ad alto volume.

Strategia di test

Un sistema che spinge a milioni di dispositivi non può fare affidamento su QA manuale o test isolati. La consegna è asincrona, dipendente da terze parti e in tempo reale, il che significa che i test devono essere stratificati, automatizzati e resilienti. Questa sezione copre come affrontare i test in tutte le fasi: sviluppo locale, condutture di CI e indurimento della produzione.

1. Test unitari

I test unitari assicurano che la logica interna si comporti correttamente attraverso il routing, la risoluzione dei token e la generazione di payload.

- Test Routing Logic: Convalida i filtri di targeting dell’utente, l’applicazione delle preferenze e la divisione della piattaforma.

- Set di token finti: Simula le risposte Redis/DB con mappature token false per testare la logica della ventola.

- Convalida dello schema: Garantire che i payload siano conformi agli schemi della piattaforma: struttura di avviso/messaggi, campi specifici della piattaforma, ecc.

2. Test di integrazione

- Code di messaggi in memoria: Esegui Kafka/RabbitMQ localmente (o utilizzare i contenitori di prova) per simulare il flusso completo da produttore a consumatore.

- Adattatori di consegna falsi: Mock APNS, FCM e Webpush con endpoint locali che simulano i casi di successo/fallimento, inclusi dispositivi di limitazione o non registrati.

- Flusso di consegna end-to-end: Affermare che un messaggio inviato all’API di ingestione raggiunge con successo l’adattatore di consegna deriso tramite coda, motore delle regole e servizi di lavoratori.

3. Test del contratto

I test del contratto convalidano che i moduli di consegna della piattaforma non si rompono a causa delle modifiche all’API esterna o al formato dei messaggi.

- Usa patto o strumenti simili: Definire le aspettative del contratto per ciascun modulo di consegna (APNS, FCM, WebPush).

- Schemi in versione versione: Mantieni i formati di messaggi in versione e verifica la compatibilità all’indietro sulle modifiche.

4. Test di carico e sollecitazione

I sistemi di spinta devono resistere sotto volumi del mondo reale. Il test di carico aiuta a convalidare le prestazioni della coda, i successi Redis e la contesa DB.

- Simulare campagne: Iniettare i messaggi finti 10 m+ nella coda per osservare il ridimensionamento dei lavoratori, i tassi di errore e la latenza dei messaggi.

- Spike and Soak Test: Convalida il modo in cui il sistema gestisce brevi esplosioni (100K/min) rispetto al volume costante a lungo termine (10k/sec per ore).

- Isolare i servizi lenti: Monitorare quali componenti (ad esempio, routing, scrive DB, cache token) rallentano sotto volume.

5. Copertura della pipeline di CI

- Prova ogni percorso di spinta: Includi la logica di consegna, i tentativi di fallback e la gestione dei guasti come parte delle esecuzioni CI automatizzate.

- Usa i token sintetici: Genera i token Dummy APNS/FCM per i payload di test (non usa mai quelli reali in CI).

- Schemi di lanugine: Convalidare automaticamente tutti i payload rispetto alle specifiche della piattaforma prima di unire utilizzando JSON Schema o ProtoBuf Controlli.

6. CHAOS e iniezione di guasti (avanzata)

Per i team che operano su vasta scala, introdurre il caos controllato per catturare i casi di bordo prima che gli utenti lo facciano.

- Ringraziamenti di consegna caduta: Simulare ritardi o perdite di rete tra lavoratore e fornitore di push.

- Iniettare i payload cattivi: Campi corrotti o violare contratti di schema per confermare le catture del sistema e isola il problema.

- Ingestione del feedback dell’acceleratore: Ritardare le ricevute di consegna per garantire che il sistema non blocchi o si blocca a causa di aggiornamenti di stato mancante.

DevOps e CI/CD

I sistemi di notifica push abbracciano più servizi, code, database e integrazioni di terze parti. Tale complessità richiede una pipeline DevOps automatizzata e affidabile in grado di costruire, testare, distribuire e rollback con fiducia. Questa sezione copre gli strumenti e le pratiche necessarie per mantenere la conduttura di consegna veloce, sicura e osservabile.

1. Design della pipeline CI/CD

- Stage di CI: Lint → Test unitari → Test del contratto → Test di integrazione → Convalida dello schema → Build Docker

- Fase del CD: Distribuzione Canary → Controlli sanitari → Gate delle metriche → impulso completo

- Schema pre-distribuzione Diff: Migrazioni del database di controllo automatico per la compatibilità e potenziali problemi di inattività (ad es. Aggiunta di colonne non nulle senza impostazione predefinita).

2. Strategie di distribuzione

- Distribuzione blu-verde: Per servizi statali come programmi o API di ingestione, utilizzare il blu-verde per cambiare traffico senza tempi di inattività.

- Distribuzione Canary: Per gli operatori di consegna e i router, distribuire in un piccolo sottoinsieme di pod (ad es. 5%) e osservare gli errori di consegna o gli errori dell’API della piattaforma.

- Progressivi implementati: Sollevare funzionalità utilizzando flag di configurazione (non rami di codice) in modo che le modifiche possano essere attivate in fase di esecuzione.

3. Infrastruttura come codice (IAC)

- Usa Terraform o Pulumi: Gestisci infra attraverso AWS/GCP per code, DBS, cluster Redis e VPC.

- Ambienti dinamici: Spingere gli ambienti di test isolati sui rami di funzionalità per testare i flussi di spinta end-to-end senza inquinamento della messa in scena.

- Secrets Automation: Memorizza le credenziali del servizio in manager segreti e inietta nei baccelli tramite segreti o sidecar sigillati.

4. Gitops e gestione della configurazione

- Configurazioni in versione: Mantenere i limiti dei tassi, le politiche di riproduzione e le prevalezioni degli inquilini in GIT, non codificati in servizio.

- Comportamento guidato da configmap: Iniettare impostazioni specifiche della piattaforma nei lavoratori (ad es. Dimensione del pool APNS, WebPush TTL) tramite Kubernetes Configmaps.

- Rollback tramite Git Ripristina: Se una configurazione o una bandiera interrompe la produzione, Gitops consente il rollback rapido con la revisione.

5. Convalida del rilascio e controlli post-debound

- Ganci post-de-deploy: Attivazione di controlli sanitari o test di fumo automaticamente dopo il lancio.

- Guarda le metriche di consegna: Monitorare le tariffe di erogazione, i codici di errore e la dimensione della coda nei 15-30 minuti dopo il distribuzione prima di ridimensionare completamente.

- Comportamento di fallimento: Se gli errori di consegna Spike (ad esempio, token non validi, 403s da FCM), distribuzione del calo automatico e notifica alla chiamata.

Hai bisogno di aiuto per la spedizione delle notifiche push con fiducia?

Costruire un sistema push robusto è una cosa: operarlo in produzione senza paura è un’altra. Se hai bisogno di aiuto per impostare una pipeline CI/CD, distribuzioni sicure e versioni di Rollback-Safe per il tuo stack push, l’abbiamo già fatto.

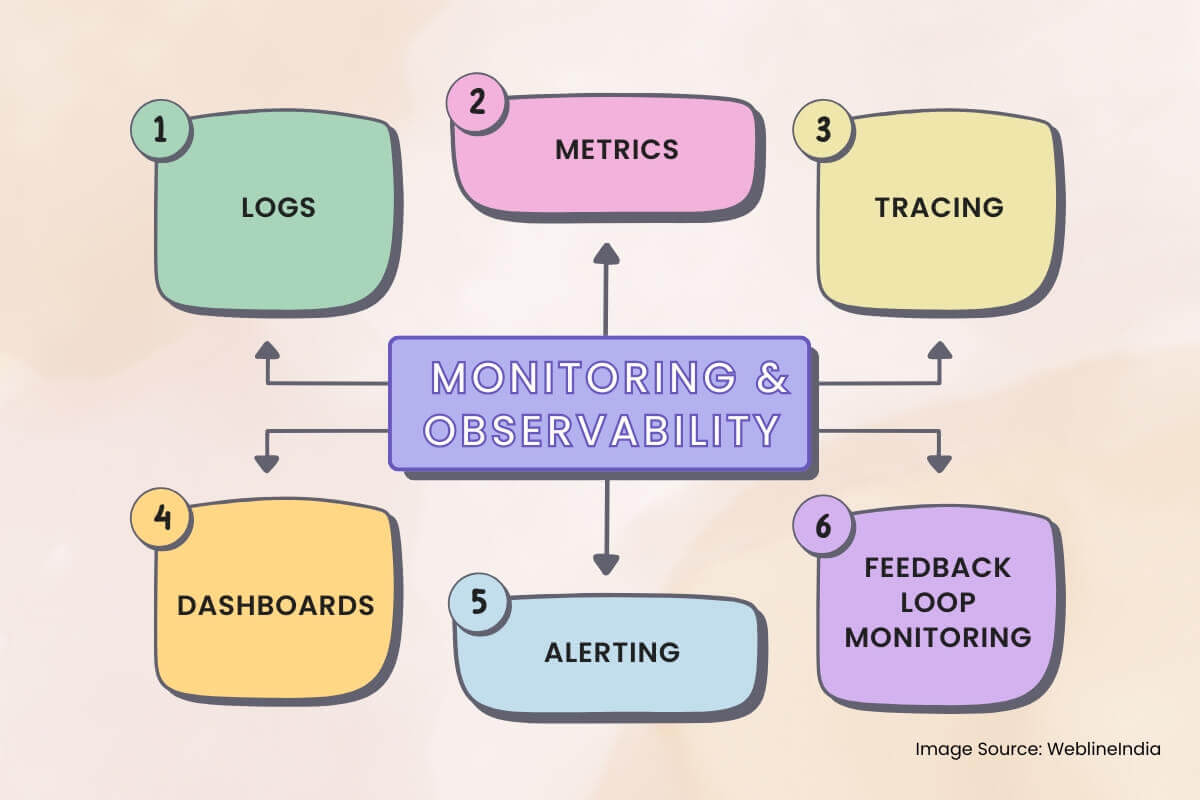

Monitoraggio e osservabilità

I sistemi di notifica push sono asincroni, distribuiti e si affidano a servizi di terze parti Black-Box come APNS e FCM. Senza un’adeguata osservabilità, i guasti passano inosservati, si verificano gocce di consegna silenziose e il debug diventa congetture. Questa sezione delinea cosa monitorare, come tracciare il flusso di messaggi e come creare avvisi significativi.

1. Log

- Registrazione strutturata: Usa i registri JSON con campi come `message_id`,` dispositivo_id`, `piattaforma`,` status` e `error_code` per ogni fase di consegna.

- ID correlazione: Tag log dall’ingestione → routing → operatori di consegna con un ID di richiesta condiviso per la tracciabilità end-to-end.

- Redatti campi sensibili: Maschere token, ID utente o contenuto di carico utile nei registri, specialmente su piattaforme condivise o di terze parti.

2. Metriche

Le metriche ti dicono cosa sta succedendo a livello macro. Aggregali in anticipo i problemi per rilevare i problemi a livello di piattaforma.

- Trasmissione di consegna: Messaggi inviati per piattaforma, al minuto. Combatta per `inquilino`,` priorità` e `message_type` (transazionale/marketing).

- Successo di consegna/tasso di errore: Traccia i secchi `consegnati ‘,` lasciati cadere’, `non riusciti ‘e` Retrying` – con tag per la causa principale (`non registrato’,` rate_limited`, `invalid_token`).

- Latenza in coda: Tempo da Accqueue al prelievo dei lavoratori e al lavoratore al riconoscimento della piattaforma.

3. Tracciamento

Le tracce sono fondamentali quando i messaggi svaniscono silenziosamente o vengono ritardati. Integrare la traccia distribuita in ogni servizio interno.

- Traccia campa: Ingestione → Redis/token Ricerca → Controllo delle preferenze → Coda Enqueue → Dispatto del lavoratore → Consegna della piattaforma.

- Link registri alle tracce: Includi ID di traccia nei registri e nei collegamenti del cruscotto (ad es. Da Kibana a Jaeger/Tempo).

- Controllo della velocità di campionamento: Tracciano sempre OTP e messaggi non riusciti; Utilizzare il campionamento probabilistico per le campagne per ridurre le spese generali.

4. Dashboard

I dashboard in tempo reale aiutano gli operatori e gli ingegneri su chiamata a comprendere la salute del sistema a colpo d’occhio.

- Stato di consegna della piattaforma: Conti in tempo reale di messaggi inviati, non riusciti, non riusciti per piattaforma (APNS/FCM/WebPush).

- Profondità della coda: Visibilità in diretta nel routing e nelle code di consegna – L’aumento della profondità della coda indica la saturazione o il rallentamento a valle.

- Analisi del segnale di feedback: Visualizza le invalida dei token, i limiti di tariffa di successo e le ricevute di feedback da piattaforme push.

5. Avviso

- Avvisi Spike di errore: Se i messaggi non riusciti superano una soglia (conteggio assoluto o tasso di errore %) all’interno di una finestra scorrevole.

- Avvisi di latenza di consegna: Se la latenza P95 supera SLA (ad es. OTP> 3S, campagna> 30s).

- Crescita della coda morta-letter: Avviso se i DLQ iniziano ad accumulare messaggi: segnala un percorso di fallimento persistente.

6. Monitoraggio del ciclo di feedback

Piattaforme come APN e FCM inviano un feedback in modo asincrono. Queste ricevute hanno bisogno della propria pipeline.

- Feedback Ingestion Workers: Consumare e memorizzare eventi token non registrati, errori di consegna e consulenze limite di tariffa.

- Estrazione delle metriche: Segnali di feedback aggregati in dashboard e distribuzioni di classe di errore.

- Token Cleanup Automation: Attiva i lavori di fondo per disattivare o rimuovere i token stantii in base al feedback della piattaforma.

Compromessi e decisioni di progettazione

Ogni scelta architettonica viene fornita con compromessi. La progettazione di un sistema di notifica push scalabile significa bilanciamento costantemente latenza rispetto al throughput, semplicità vs. flessibilità e affidabilità vs. costo. Questa sezione delinea alcune delle decisioni chiave prese in tutto il sistema e le alternative che sono state considerate.

1. Lavoratori specifici della piattaforma vs. interfaccia di consegna unificata

- Decisione: Separare APN, FCM e Webpush in servizi di consegna isolati.

- Scambio: Più complessità di codice e di distribuzione, ma isolamento di fallimento molto migliore, accordatura della scalabilità e debugabilità per piattaforma.

- Alternativa: Un’interfaccia unificata generica potrebbe ridurre la duplicazione del codice ma richiederebbe un’ampia logica condizionale e ridurrebbe l’osservabilità.

2. Redis Token Cache contro la consegna solo DB

- Decisione: Usa Redis per la ricerca del token attivo e la ventola durante il routing dei messaggi.

- Scambio: Richiede sincronizzazioni in background e logica di invalidazione, ma migliora drasticamente la velocità di consegna e riduce il carico DB.

- Alternativa: Le letture dirette DB durante Fan-Out semplificherebbero l’architettura ma non si ridimensionerebbero ai volumi a livello di campagna.

3. Kafka per la fila di messaggi vs. code più semplici

- Decisione: Utilizzare kafka o registro distribuito equivalente per le code di routing e consegna.

- Scambio: Curva di apprendimento più ripida e onere di gestione delle infra, ma consente un’elevata durata, tentativi e scalabilità dei consumatori.

- Alternativa: RabbitMQ/SQS sono più facili da usare ma offrono una minore flessibilità per garanzie su larga scala o consegna.

4. LETTURE DI MEAD LETTURE Vs. Imponi di riproduzione in linea

- Decisione: Utilizzare DLQ dedicati per guasti permanenti e limitare i tentativi sul posto a 2-3 tentativi.

- Scambio: Overhead operativi leggermente più alti ma impedisce il blocco delle code e consente l’elaborazione del recupero asincrone.

- Alternativa: Ritratto in linea con il backoff è più facile da implementare, ma rischia di sovraccaricare i sistemi a valle o ritardare i messaggi.

5. Partizionamento DB basato sul tempo vs. crescita della tabella piatta

- Decisione: Registrazione di consegna delle partizioni per mese per controllare le dimensioni dell’indice e le politiche di conservazione.

- Scambio: Routing di query più complicato e potenziale frammentazione dell’accesso ai dati.

- Alternativa: Una tabella monolitica sarebbe più facile da gestire inizialmente, ma degraderà le prestazioni e complicherebbe la pulizia della conservazione.

6. Trade-off in velocità di funzionalità vs. garanzie di consegna

- Decisione: Separare i flussi transazionali dai marketing ad ogni livello: ingestione, code, servizi di consegna.

- Scambio: Più complessità di routing e infrastruttura aggiuntiva, ma impedisce al traffico non critico di degradare i percorsi critici (ad esempio OTPS).

- Alternativa: Un flusso unificato semplifica il routing ma rischia l’impatto del cliente durante i carichi di campagna pesanti o la limitazione della piattaforma.

7. Aree di debito tecnico note

- Pulizia del segno stantio: Ha bisogno di ottimizzazione o automazione tramite l’ingestione del ciclo di feedback.

- Pre-materializzazione del segmento: Attualmente si svolge just-in-time durante l’invio della campagna; dovrebbe essere spostato in lavori di fondo.

- Ridimensionamento del limitatore di velocità: Le istanze di Redis condivise per il controllo delle tariffe potrebbero diventare un collo di bottiglia nell’ambito delle campagne su scala globale.

Cosa va bene questa architettura

Progettare un sistema di notifica push scalabile non si tratta solo di inviare messaggi: si tratta di consegnare i messaggi giusti, ai dispositivi giusti, in modo affidabile e su vasta scala. Questa architettura è appositamente costruita per affrontare quella sfida frontale, bilanciamento del throughput, controllo e manutenibilità attraverso un sistema altamente distribuito.

Takeaway chiave

- Architettura disaccoppiata: L’ingestione, il routing e la consegna sono separati in modo pulito per resilienza e scalabilità.

- Isolamento della piattaforma: Ogni servizio push (APNS, FCM, WebPush) è gestito da un set di lavoratori dedicato sintonizzato sulle sue stranezze.

- Caching token e fan-out: Redis alimenta la risoluzione del token veloce, consentendo la consegna dei messaggi ad alto rendimento senza martellare il tuo DB primario.

- Durabilità dei dati: Le code di messaggi assicurano una consegna affidabile anche quando le API della piattaforma falliscono, con i DLQ che acquisiscono casi di bordo per l’ispezione successiva.

- Osservabilità ovunque: Tracing, metriche e registri strutturati rendono le pipeline di consegna del debug e i flussi a livello di utente pratici su larga scala.

- Estensibilità per la certezza: Componenti modulari, logica basata su hook e versione dello schema consentono al sistema di evolversi senza rompere i percorsi legacy.

Opportunità per il miglioramento futuro

- Attrezzatura a grana fine: I limiti di velocità per utente o per dispositivo potrebbero ridurre ulteriormente l’eccessiva notificazione e migliorare la UX.

- Pipeline di materializzazione del segmento: La segmentazione di scarico in lavori di fondo pre-schedati renderebbe il lancio della campagna ancora più veloce.

- Ottimizzazione della consegna regionale: I lavoratori della consegna geo-locale potrebbero ridurre la latenza e i costi di uscita cloud mantenendo le chiamate della piattaforma più vicine all’origine dell’utente.

Questo sistema non funzionerà solo: sarà sotto pressione, scala con crescita e rimarrà mantenibile man mano che i casi d’uso si evolvono. Questo è ciò che separa gli script di notifica da lancio da una piattaforma di consegna in tempo reale.

Hai bisogno di aiuto per portare il tuo sistema di notifica push a questo livello?

Progettare e ridimensionare un’architettura di notifica push multipiattaforma non è un progetto di fine settimana. Se stai cercando di costruire qualcosa di affidabile dal primo giorno o di correggere ciò che sta già mostrando crepe, possiamo aiutare ingegneri al sistema che i tuoi utenti si aspettano.

Testimonianze: ascoltale direttamente dai nostri clienti globali

I nostri processi di sviluppo offrono soluzioni dinamiche per affrontare le sfide aziendali, ottimizzare i costi e guidare la trasformazione digitale. Soluzioni supportate da esperti migliorano la fidelizzazione e la presenza online, mentre casi di successo comprovati evidenziano la risoluzione di problemi reali tramite applicazioni innovative. I nostri stimati clienti in tutto il mondo lo hanno già sperimentato.

Premi e Riconoscimenti

Sebbene i clienti soddisfatti siano la nostra più grande motivazione, il riconoscimento del settore ha un valore significativo. WeblineIndia è stata costantemente leader nella tecnologia, con premi e riconoscimenti che riaffermano la nostra eccellenza.

OA500 Aziende globali di outsourcing 2025, di Outsource Accelerator

Migliore azienda di sviluppo software, di GoodFirms

Migliore azienda di soluzioni fintech – 2022, di GESIA

Premiata come – Migliore azienda di sviluppo app in India 2020, da SoftwareSuggest