Die Auslagerung der Softwareentwicklung nach Indien ist für globale Unternehmen eine strategische Notwendigkeit. Das Land verfügt über einen beispiellosen Talentpool, der Kosteneffizienz und umfassendes technisches Fachwissen bietet, das Innovationen vorantreibt. Jedoch, Outsourcing der Softwareentwicklung Diese grenzüberschreitende Zusammenarbeit bringt zwar erhebliche Vorteile mit sich, beinhaltet aber zwangsläufig den Austausch sensibler Geschäftsdaten, proprietärer Quellcodes und Kundeninformationen.

Für jedes internationale Unternehmen ist es von größter Bedeutung, wann Stellen Sie engagierte Entwickler ein in Indien sorgen für robuste Datensicherheit und etablieren absoluten IP-Schutz. Dabei handelt es sich nicht nur um Verwaltungsaufgaben; Dabei handelt es sich um entscheidende Strategien zur Risikominderung, die Ihren zentralen Wettbewerbsvorteil schützen.

Dieser Informationsleitfaden wurde sorgfältig ausgearbeitet, um Sie mit den wesentlichen technischen, rechtlichen und betrieblichen Kontrollen auszustatten, die zum Schutz Ihres geistigen Eigentums (IP) und zur Aufrechterhaltung einer kompromisslosen Sicherheitslage während Ihrer Outsourcing-Reise erforderlich sind. Das Verständnis dieser Prüfungen ist von entscheidender Bedeutung, bevor die erste Codezeile geschrieben wird.

Sind Sie bereit, Entwickler mit starken Daten- und IP-Schutzmaßnahmen einzustellen? Sprechen Sie noch heute mit WeblineIndia.

Datensicherheit und IP-Schutz sind zwei entscheidende Faktoren

Es ist wichtig, zunächst zwischen den beiden unterschiedlichen, aber miteinander verbundenen Aspekten des Schutzes zu unterscheiden: Datensicherheit und IP-Schutz.

Datensicherheit bezieht sich auf die umfassenden Maßnahmen, Kontrollen und Richtlinien, die implementiert werden, um Daten – insbesondere sensible personenbezogene Daten (SPD), persönlich identifizierbare Informationen (PII) und vertrauliche Geschäftsdaten – vor unbefugtem Zugriff, Missbrauch, Korruption oder Diebstahl zu schützen, unabhängig davon, ob die Daten ruhen oder übertragen werden. Dabei handelt es sich grundsätzlich um eine technische und verfahrenstechnische Herausforderung, die Firewalls, Verschlüsselung und Zugriffsverwaltung umfasst. Wenn Sie engagierte Entwickler in Indien einstellen, müssen Sie deren operative Exzellenz in diesem Bereich überprüfen.

Im Gegensatz dazu konzentriert sich der IP-Schutz auf die rechtlichen und vertraglichen Rahmenbedingungen, die sicherstellen, dass der Kunde das ausschließliche Eigentumsrecht an allen erstellten Leistungen behält. Dazu gehören der Quellcode, technische Spezifikationen, Datenbankschema, Design-Assets und proprietäre Algorithmen, die während des Auftrags entwickelt wurden. Hierbei handelt es sich um eine vertragliche Anfechtung, die verhindern soll, dass der Anbieter oder Entwickler das Endprodukt beansprucht oder missbraucht. Eine starke IP-Schutzstrategie verhindert, dass Ihr neues Produkt zum nächsten Angebot Ihres Konkurrenten wird.

Um beide Säulen anzugehen, ist eine ganzheitliche Strategie erforderlich, die rechtliche Rahmenbedingungen, fortschrittliche technische Infrastruktur und strenge organisatorische Sicherheitsrichtlinien umfasst.

Rechtliche und vertragliche Due Diligence: Sicherung Ihres Eigentums

Ihr Vertrag ist die Grundlage Ihrer Schutzstrategie. Es muss explizit, umfassend und in allen Gerichtsbarkeiten rechtlich durchsetzbar sein. Dies ist der erste Bereich, auf den Sie sich konzentrieren sollten, wenn Sie planen, engagierte Entwickler in Indien einzustellen.

Die strenge Geheimhaltungsvereinbarung (NDA)

Vor dem Austausch geschützter Informationen muss eine strenge Geheimhaltungsvereinbarung (NDA) unterzeichnet werden. Diese Vereinbarung dient als vertraglicher Schutz für Ihre geschützten Informationen.

- Schlüsseldefinition: Stellen Sie sicher, dass die NDA „vertrauliche Informationen“ weit gefasst definiert. Es sollte nicht nur technische Artefakte wie Quellcode und Architekturdiagramme umfassen, sondern auch kommerzielle Daten, Preismodelle, Marktstrategien und proprietäres Wissen (Geschäftsgeheimnisse).

- Entwicklerverpflichtung: Es reicht nicht aus, dass nur das Verkäuferunternehmen die NDA unterzeichnet. Jeder einzelne engagierte Entwickler und jedes Teammitglied, das Zugriff auf Ihre Projektressourcen hat, muss eine gegenseitige NDA mit dem Anbieter unterzeichnen und so eine klare, überprüfbare und durchsetzbare Vertragskette bis hin zum einzelnen Mitwirkenden schaffen.

- Verpflichtung nach der Beendigung: In der Vereinbarung muss ein erheblicher Zeitraum für die Vertraulichkeitsverpflichtungen festgelegt werden, der über die Vertragsbeendigung hinaus Bestand hat, typischerweise zwischen zwei und fünf Jahren, oder bei echten Geschäftsgeheimnissen als unbefristet festgelegt werden. Das indische Recht befürwortet im Allgemeinen die Durchsetzung dieser Klauseln, und bei einem Verstoß sind Abhilfemaßnahmen wie Unterlassungsansprüche und finanzieller Schadensersatz möglich.

Umfassende IP-Abtretungs- und „Work-for-Hire“-Klauseln

Dies ist die kritischste Prüfung für den IP-Schutz. Nach den Grundsätzen des Gewohnheitsrechts behält ein unabhängiger Auftragnehmer häufig das Urheberrecht an seiner kreativen Arbeit, sofern dies nicht ausdrücklich übertragen wird. Ihr Vertrag muss diese Vorgabe entscheidend außer Kraft setzen.

- Eindeutige Zuordnung: Der Vertrag muss eine eindeutige IP-Abtretungsklausel enthalten, in der festgelegt ist, dass das gesamte geistige Eigentum, das von den engagierten Entwicklern im Rahmen des Auftrags erstellt, entwickelt oder beigesteuert wird – einschließlich des endgültigen Quellcodes, der Bibliotheken, der technischen Spezifikationen, der Benutzeroberflächen, der Dokumentation und aller abgeleiteten Werke – als „Work-for-Mire“ gilt und unmittelbar und ausschließlich Eigentum des Kunden ist. In der Formulierung sollte die Übertragung aller wirtschaftlichen und moralischen Rechte klar dargelegt werden.

- Schadensersatzklausel: Fügen Sie eine Klausel ein, die den Anbieter verpflichtet, Sie von allen Ansprüchen Dritter wegen Verletzung des Schutzes des geistigen Eigentums freizustellen. Dies ist wichtig, um sicherzustellen, dass die Entwickler Open-Source-Komponenten nicht falsch verwenden oder bereits vorhandenen Code integrieren, für den sie nicht über die erforderlichen Lizenzen verfügen, und so Ihr Endprodukt vor rechtlichen Anfechtungen schützen.

- Eigentum an bereits vorhandenem geistigem Eigentum: Trennen Sie klar die bereits vorhandene IP des Kunden (was Sie mitbringen) von der neu erstellten IP. Wenn der Anbieter seine eigenen proprietären Frameworks oder Tools verwendet, muss Ihnen der Vertrag ausdrücklich eine unbefristete, nicht exklusive, gebührenfreie Lizenz zur Nutzung, Änderung und Verbreitung dieser Komponenten in Ihrer endgültigen Anwendung gewähren.

Klare Zuständigkeit und Streitbeilegung

Wenn du es bist Einstellung indischer Entwickler Ihr Vertrag beinhaltet völkerrechtliche Belange. Die Festlegung, wie Streitigkeiten beigelegt werden, ist ein entscheidendes Element des IP-Schutzes.

- Geltendes Recht: Geben Sie das Recht an, das dem Vertrag unterliegt (z. B. das Recht Ihres Heimatlandes oder ein gemeinsam vereinbarter internationaler Standard).

- Lösungsmechanismus: Fügen Sie eine verbindliche Schiedsklausel ein, die für eine schnellere Lösung häufig einem Rechtsstreit vor Zivilgerichten vorgezogen wird. Für eine wirksame Durchsetzung gegen das indische Unternehmen kann es sich als praktischer erweisen, ein Schiedsverfahren nach indischem Recht (wie dem Arbitration and Conciliation Act) in einem großen indischen Handelszentrum festzulegen.

Technische und verfahrenstechnische Kontrollen zur Stärkung der Datensicherheit

Vertragsklauseln sind das rechtliche Gerüst; Die Betriebsabläufe und die technische Infrastruktur des Anbieters sind der Faktor, der für Datensicherheit in Echtzeit sorgt. Die Sorgfaltspflicht muss hier streng sein.

Sicherheitszertifizierungen und Audits

Ein zertifizierter Anbieter liefert einen nachweisbaren Nachweis der Sicherheitsreife. Diese Zertifizierungen bedeuten die Einhaltung erstklassiger Sicherheitsmanagementsysteme.

- Internationale Standards: Fordern Sie einen Nachweis über die Einhaltung international anerkannter Sicherheitsstandards. Die wichtigste ist ISO/IEC 27001:2022 (Informationssicherheits-Managementsystem), die sicherstellt, dass der Anbieter ein risikobasiertes Sicherheitssystem dokumentiert, implementiert, aufrechterhalten und kontinuierlich verbessert. Suchen Sie außerdem nach SOC 2 Typ II-Berichten, die die internen Kontrollen in Bezug auf Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz über einen bestimmten Zeitraum validieren.

- Audits durch Dritte: Fordern Sie den Nachweis regelmäßiger Sicherheitsüberprüfungen und Penetrationstests, die von unabhängigen, akkreditierten Drittfirmen durchgeführt werden. Überprüfen Sie die vorhandenen Abhilfeprozesse, um identifizierte Schwachstellen zu beheben.

Physische und logische Zugangskontrolle

Die Verhinderung unbefugter Zugriffe, insbesondere Insider-Bedrohungen, ist für die Datensicherheit von zentraler Bedeutung.

- Physische Sicherheitsmaßnahmen: Die Räumlichkeiten des Anbieters müssen über strenge physische Kontrollen verfügen, einschließlich Sicherheitsüberwachung rund um die Uhr, CCTV-Überwachung und mehrstufigen Zugangsbeschränkungen (z. B. biometrische Authentifizierung) zu Entwicklungsbereichen.

- Verhinderung von Datenverlust (DLP): Führen Sie eine strenge DLP-Richtlinie ein. Entwickler sollten auf vom Unternehmen verwalteten Computern mit deaktivierten externen Anschlüssen (USB, optische Laufwerke) und eingeschränktem Netzwerkzugriff arbeiten. Dies verhindert eine unbefugte Datenübertragung oder die Exfiltration von Code und Dokumenten, was für einen wirksamen IP-Schutz unerlässlich ist. Persönliche Geräte und externe Speichermedien sollten in den Entwicklungszonen strengstens verboten sein.

- Rollenbasierte Zugriffskontrolle (RBAC) und Prinzip der geringsten Rechte (PoLP): Implementieren Sie detaillierte Zugriffskontrollen. Entwicklern sollte nur Zugriff auf den minimalen Satz an Ressourcen (Quellcode-Repositorys, Entwicklungsserver, Clientumgebungen, Datenbanken) gewährt werden, der für ihre spezifischen Rollen unbedingt erforderlich ist. Für alle kritischen Systeme müssen Zugriffsprotokolle geführt werden, die im Falle einer Verletzung der Datensicherheit einen Prüfpfad für die forensische Analyse bieten.

- Multi-Faktor-Authentifizierung (MFA): Für alle Anmeldungen bei Projektrepositorys (Git/SVN) sollte eine obligatorische MFA durchgesetzt werden. Cloud-Anbieter Dienste (AWS, Azure, GCP), interne Projektmanagement-Tools und Kommunikationskanäle. Dadurch wird das Risiko eines Identitätsdiebstahls deutlich reduziert.

Sichere Entwicklungs- und Verschlüsselungspraktiken

Ein sicheres Produkt beginnt mit einem sicheren Prozess. Der Anbieter muss die Datensicherheit in seine Daten integrieren Lebenszyklus der Softwareentwicklung (SDLC).

- Verschlüsselungsprotokolle: Alle sensiblen Daten müssen in allen Phasen verschlüsselt werden. Dazu gehören Data-at-Rest (z. B. die Verwendung der AES-256-Verschlüsselung für Datenbanken und Dateispeicherung) und Data-in-Transit (z. B. die Durchsetzung von TLS/SSL-Protokollen für die gesamte Kommunikation, APIs und Datenübertragungskanäle).

- Sichere Codierungsstandards: Stellen Sie sicher, dass das Entwicklungsteam die Best Practices der Branche einhält, beispielsweise die OWASP Top 10 für Anwendungssicherheit. Fordern Sie den Nachweis regelmäßiger statischer Anwendungssicherheitstests (SAST) und dynamischer Anwendungssicherheitstests (DAST) während der gesamten Entwicklungssprints.

- Sichere Versionskontrollsysteme: Der gesamte Quellcode und alle sensiblen Konfigurationsdateien müssen sich in einem sicheren, zentralen Versionskontrollsystem (VCS) befinden, beispielsweise einer dedizierten Unternehmensinstanz von Git oder Subversion, mit stark eingeschränkten Zugriffsrechten. Dies sorgt für eine saubere, nachverfolgbare und überprüfbare Historie des geistigen Eigentums.

Benötigen Sie ein Team, das strenge Sicherheits-, Compliance- und Codierungsstandards einhält? Vernetzen Sie sich mit uns.

Compliance und Regulierungslandschaft in Indien

Indiens rechtliches Ökosystem stärkt aktiv seinen regulatorischen Rahmen für die Datensicherheit und macht es so zu einem immer sichereren Standort für die Einstellung engagierter Entwickler in Indien. Ein seriöser Partner wird sowohl lokale als auch internationale Gesetze einhalten.

Das IT-Gesetz von 2000 und die SPDI-Regeln

Der grundlegende Rechtsrahmen ist der Information Technology Act von 2000 (IT Act) und die Information Technology (Reasonable Security Practices and Procedures and Sensitive Personal Data or Information) Rules von 2011 (SPDI Rules). Diese Vorschriften schreiben vor, dass jede Unternehmenseinheit, die „sensible personenbezogene Daten oder Informationen“ erhebt, verarbeitet oder speichert, „angemessene Sicherheitspraktiken“ implementieren muss.

- Haftung: Abschnitt 43A des IT-Gesetzes verpflichtet eine Körperschaft zur Zahlung einer Entschädigung an die betroffene Partei, wenn ihre Nachlässigkeit bei der Umsetzung angemessener Sicherheitspraktiken zu einem unrechtmäßigen Verlust oder Gewinn aufgrund einer Datenschutzverletzung führt. Diese Bestimmung bietet Kunden, die Bedenken hinsichtlich der Datensicherheit haben, erhebliche rechtliche Möglichkeiten.

Das Gesetz zum Schutz digitaler personenbezogener Daten von 2023 (DPDP-Gesetz)

Die jüngste Verabschiedung des Digital Personal Data Protection Act, 2023 (DPDP Act), erhöht Indiens Engagement für den Datenschutz erheblich und rückt seine Standards näher an den globalen Maßstab der DSGVO heran.

- Neue Pflichten: Das DPDP-Gesetz führt erhöhte Anforderungen an die Einwilligung, Benachrichtigung und Rechenschaftspflicht für Unternehmen ein, die digitale personenbezogene Daten verarbeiten. Es erlegt sowohl dem Datentreuhänder (dem Kunden) als auch dem Datenverarbeiter (dem Anbieter) strenge Compliance-Verpflichtungen auf.

- Anbieter-Compliance: Ihre Vereinbarung muss den Anbieter ausdrücklich zur Einhaltung des DPDP-Gesetzes und aller anderen relevanten internationalen Rahmenwerke (wie HIPAA für Gesundheitsdaten oder DSGVO für EU-Bürgerdaten) verpflichten, die für Ihr Projekt relevant sind. Darüber hinaus muss der Anbieter über einen formellen, getesteten Incident-Response-Plan verfügen, der eine sofortige Benachrichtigung an Sie vorsieht, wenn ein potenzieller oder tatsächlicher Verstoß festgestellt wird, der Ihre Datensicherheit beeinträchtigt.

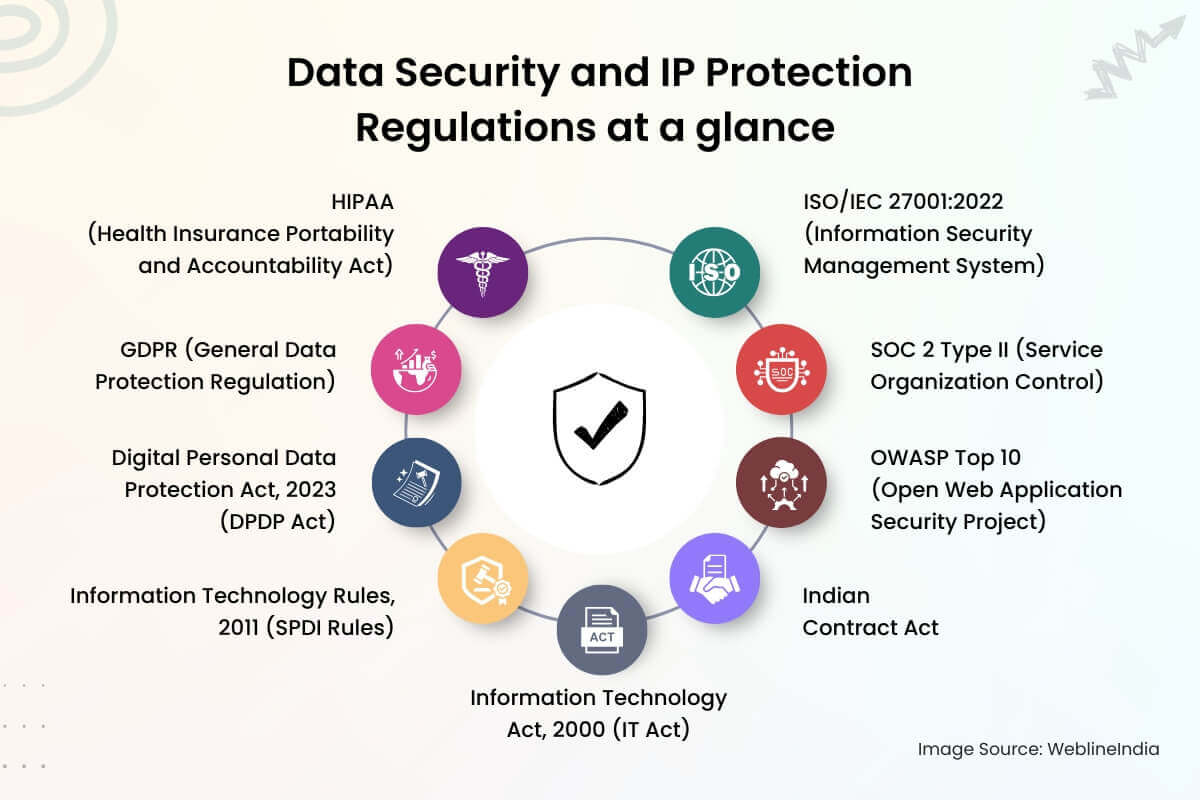

Datenschutz- und IP-Schutzbestimmungen auf einen Blick

Hier ist die Liste aus diesem Blog, in der unzählige Regeln, Vorschriften, Konformitäten und eine Reihe von Standards für Datensicherheit und IP-Schutz erwähnt werden, insbesondere in Indien.

- ISO/IEC 27001:2022 (Informationssicherheitsmanagementsystem): Ein internationaler Standard für den systematischen Umgang mit Informationssicherheitsrisiken.

- SOC 2 Typ II (Serviceorganisationskontrolle): Berichte, die die internen Kontrollen einer Serviceorganisation in Bezug auf Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz über einen bestimmten Zeitraum validieren.

- OWASP Top 10 (Open Web Application Security Project): Eine Standardliste der zehn kritischsten Sicherheitsrisiken für Webanwendungen.

- Indisches Vertragsgesetz: Das primäre Recht, das Verträge und die Durchsetzbarkeit von Vereinbarungen wie NDAs in Indien regelt.

- Information Technology Act, 2000 (IT Act): Indiens wichtigstes Gesetz zur Bekämpfung von Cyberkriminalität und E-Commerce, das Unternehmen für Versäumnisse bei der Datensicherheit haftbar macht.

- Regeln für Informationstechnologie (angemessene Sicherheitspraktiken und -verfahren und sensible persönliche Daten oder Informationen), 2011 (SPDI-Regeln): Sie schreiben spezifische Sicherheitspraktiken für den Umgang mit sensiblen persönlichen Daten in Indien vor.

- Gesetz zum Schutz digitaler personenbezogener Daten, 2023 (DPDP Act): Indiens neuestes, umfassendes Gesetz zur Regelung der Verarbeitung digitaler personenbezogener Daten, ähnlich der DSGVO.

- DSGVO (Datenschutz-Grundverordnung): Die EU-Verordnung zum Schutz der Daten und der Privatsphäre von EU-Bürgern, relevant, wenn an dem Projekt europäische Kunden beteiligt sind.

- HIPAA (Gesetz zur Portabilität und Verantwortlichkeit von Krankenversicherungen): US-Gesetz, das den Umgang mit geschützten Gesundheitsinformationen regelt, die für IT-Projekte im Gesundheitswesen relevant sind.

Der WeblineIndia-Vorteil: Ihre Garantie für Sicherheit und Fachwissen

Auch wenn die Komplexität der Gewährleistung einer umfassenden Datensicherheit und des Schutzes geistigen Eigentums entmutigend erscheinen kann, ist die Zusammenarbeit mit einer erfahrenen und vertrauenswürdigen IT-Agentur die ultimative Lösung.

Wenn Unternehmen beschließen, engagierte Entwickler in Indien einzustellen, streben sie nach technischer Exzellenz, benötigen aber auch absolute Sicherheit. WeblineIndia ist eine etablierte IT-Agentur in Indien, die weltweit für ihre Kompetenz bekannt ist Entwicklung mobiler Apps Und Webentwicklung. Mit einer reichen, mehr als 25-jährigen Geschichte und einer herausragenden Erfolgsbilanz von über 3500 abgeschlossenen Projekten für Unternehmen auf der ganzen Welt basiert unser Fachwissen auf Vertrauen und Belastbarkeit.

Wir haben globale Best Practices für die Sicherheit in unsere betriebliche DNA integriert und stellen so sicher, dass unsere Infrastruktur und Prozesse Risiken proaktiv mindern, bevor sie eskalieren können.

Unser Engagement für Sie umfasst:

- Rechtssicherheit für den IP-Schutz: Wir beseitigen alle Unklarheiten hinsichtlich der Eigentumsverhältnisse. Jeder Vertrag enthält explizite, nicht verhandelbare IP-Abtretungsklauseln, die sicherstellen, dass alle Codes, Designs, Technologien, und Innovationen sind ausschließliches Eigentum des Auftraggebers. Unsere engagierten, speziell geprüften Entwickler unterzeichnen strenge NDAs und IP-Übertragungsvereinbarungen und schützen so Ihre Geschäftsgeheimnisse von Grund auf.

- Datensicherheit auf Unternehmensniveau: Unsere Entwicklungszentren und Cloud-Umgebungen unterliegen einer zertifizierten Datensicherheits-Governance. Wir setzen internationale Standards, obligatorische Multi-Faktor-Authentifizierung, sichere VPN-Tunnel und rollenbasierte Zugriffskontrolle (RBAC) für alle Projektressourcen strikt durch und schützen so Ihre sensibelsten Informationen.

- Compliance-Führung: Wir halten uns aktiv an die neuesten indischen Gesetze, einschließlich des DPDP-Gesetzes, und sind so strukturiert, dass wir Ihre internationalen Compliance-Anforderungen (DSGVO, HIPAA) nahtlos erfüllen. Zu unseren Prozessen gehören regelmäßige Sicherheitsüberprüfungen durch Dritte und ein ausgereifter, getesteter Incident Response Plan.

Wenn Sie sich für die Einstellung engagierter Entwickler in Indien über WeblineIndia entscheiden, wählen Sie einen Partner, der Ihr geistiges Eigentum als heilig betrachtet. Wir entwickeln nicht nur Software; Wir bauen es sicher, verantwortungsbewusst und mit garantiertem IP-Schutz. WeblineIndia versichert Ihnen, dass Ihr Projekt in sicheren und fachkundigen Händen ist, sodass Sie sich auf die Marktdurchführung konzentrieren können, während wir uns um die Komplexität einer sicheren, grenzüberschreitenden Entwicklung kümmern.

Sind Sie bereit, mit einem vertrauenswürdigen IT-Führer zusammenzuarbeiten, der die Sicherheit Ihrer Innovation garantiert? Kontaktieren Sie WeblineIndia Besprechen Sie noch heute, wie unser robustes Sicherheits-Framework Ihr nächstes Projekt unterstützen kann.

Soziale Hashtags

#Datensicherheit #IPP-Schutz #Software-Outsourcing #EntwicklerEinstellenIndien #OffshoreEntwicklung #Cybersicherheit #TechnischeCompliance #SichereProgrammierung #Softwareentwicklung

Möchten Sie eine sichere und zuverlässige Offshore-Entwicklung für Ihr nächstes Projekt? Fangen wir an.

Häufig gestellte Fragen

Referenzen: Hören Sie es direkt von unseren globalen Kunden

Unsere Entwicklungsprozesse liefern dynamische Lösungen, um geschäftliche Herausforderungen zu meistern, Kosten zu optimieren und die digitale Transformation voranzutreiben. Expertenunterstützte Lösungen stärken die Kundenbindung und die Online-Präsenz, während belegte Erfolgsgeschichten reale Problemlösungen durch innovative Anwendungen hervorheben. Unsere geschätzten Kunden weltweit haben es bereits erlebt.

Auszeichnungen und Anerkennungen

Zufriedene Kunden sind unsere größte Motivation, doch auch Branchenanerkennung hat einen hohen Stellenwert. WeblineIndia ist seit Jahren führend in der Technologie, und Auszeichnungen sowie Ehrungen bestätigen kontinuierlich unsere Exzellenz.

OA500 Globale Outsourcing-Unternehmen 2025, von Outsource Accelerator

Top Softwareentwicklung-Unternehmen, von GoodFirms

Bestes FinTech-Produktlösungsunternehmen – 2022, von GESIA

Ausgezeichnet als – Bestes App-Entwicklungsunternehmen in Indien 2020, von SoftwareSuggest