Push-aviseringar finns överallt-oavsett om det är en nyhetsvarning, en väderuppdatering eller ett “din beställning har skickat” -meddelande, de driver engagemang och levererar realtidsvärde till användare. Men att designa ett push -anmälningssystem som kan hantera miljarder meddelanden över plattformar, medan de förblir performant och pålitlig, är ingen promenad i parken.

Moderna applikationer behöver ofta driva tidskänslig information till användare på mobila enheter (iOS/Android), stationära datorer (macOS/Windows) och webbläsare (Chrome, Firefox, Safari). Var och en av dessa plattformar har sitt eget protokoll, leveransbegränsningar och räntegränser. Lägg nu i affärsregler som användarpreferenser, segmentering, strypning, retriationer och lokalisering-du stirrar plötsligt på ett icke-trivialt distribuerat system.

En grundläggande implementering kan fungera i låg skala eller i ett bevis-av-koncept. Men vad händer när du har 50 miljoner användare, var och en med flera enheter, och marknadsföring vill köra kampanjer till 10% av din publik med några minuter? Det är där saker börjar falla isär om din arkitektur inte byggdes för den från grunden.

Den här guiden går genom den arkitektoniska planen att bygga ett skalbart, feltolerant och utdragbart push-anmälningssystem. Det kommer att fokusera på leverans av plattformsform (APN, FCM, WebPush), problem på systemnivå som kö och retrier, samt hur man kan stämma efter prestanda under hög belastning.

Målet är att utrusta dig med den mentala modellen och designmönstren som behövs för att bygga ett system som inte spänner under tryck – och kan utvecklas med dina produktbehov.

Systemkrav

Funktionella krav

I kärnan måste push-anmälningssystemet leverera meddelanden till slutanvändarenheter. Men “leverans” räcker inte. Här är vad systemet faktiskt ska göra:

- Leverans av flera plattformar: Stöd Apple Push Notification Service (APNS), Firebase Cloud Messaging (FCM) och Web Push Protocol (WPP).

- Enhetsregistrering och hantering: Butikenhetstokens mappade till användare, plattformar och applikationer.

- Inriktningsfunktioner: Skicka meddelanden till specifika användare, enhetsgrupper, användarsegment eller alla användare (sändning).

- Schemaläggning: Låt meddelanden skickas omedelbart eller vid en framtida schemalagd tid.

- Betygsbegränsning: Gasspjässmeddelanden baserade på plattformsbegränsningar eller interna affärsregler.

- Försök igen logik:Försök automatiskt om misslyckade leveranser med exponentiell backoff eller anpassade återförsökspolicyer.

- Användarinställningar: Respektera opt-in/opt-out-status, tysta timmar eller specifika kanaltyper (t.ex. reklam eller transaktioner).

- Revision och analys: Spårleveransframgång/misslyckande, öppnar (när det är möjligt) och diagnostiska metadata för felsökning.

Icke-funktionella krav

Dessa är ryggradsproblemen – missa dessa, och din plattform kommer att kollapsa under verklig användning.

- Skalbarhet: Systemet måste hantera spikar med miljoner meddelanden per minut.

- Tillgänglighet: Inriktning på 99,99 % drifttid, särskilt för kritiska vägar som enhetsregistrering och leveranspipelines.

- Latens: Bearbetning under en sekund för transaktioner (t.ex. OTP, säkerhetsvarningar); tolerabel fördröjning (5-15 s) för batchmarknadsföringsmeddelanden.

- Varaktighet: Meddelanden får inte gå förlorade i händelse av nod- eller tjänstfel.

- Säkerhet: End-to-end-skydd av användardata, autentisering till tredjepartstjänster, kryptering av nyttolaster under överföring och vila.

- Flera hyresrätter: Möjlighet att stödja flera applikationer/kunder med isolerade data och leveranspipelines.

Begränsningar och antaganden

Att definiera gränser är avgörande för att minska arkitektonisk oklarhet.

- Antag att plattforms-push-leverantörer (APN, FCM, WebPush) är externa och fungerar som svarta lådor med publicerade SLA.

- Nyttolasterna för meddelanden är små (2KB–4KB), och det mesta av logiken hanteras på klientsidan.

- Det finns en befintlig användaridentitetsplattform som visar enhet-till-användare-mappningar och användarpreferenser.

- Systemet garanterar inte leverans – när det väl lämnas över till APNs/FCM är ansvaret deras.

- Systemet kommer att köras i en molnbaserad miljö (Kubernetes eller hanterade behållare, autoskalning, etc.).

Kärnanvändningsfall och leveranslandskap

Innan du dyker in i arkitekturen är det viktigt att klargöra vad detta system löser för – för “push -aviseringar” betyder olika saker i olika affärssammanhang. Det här avsnittet undersöker det verkliga operativa landskapet, som använder systemet och hur skalan påverkar designval.

Primärt affärsanvändningsfall

Låt oss definiera ett typiskt fall med hög påverkan: En storskalig B2C-e-handelsplattform vill skicka realtidspush-aviseringar över mobil och webb för att driva användarengagemang, varna användare av orderstatusuppdateringar eller trigger beteendebaserade påminnelser (t.ex. övergivna CART-nudges). Det finns också fall för internt bruk – OPS -varningar, bedrägerier och partnerintegrationer. Men kärndrivrutinen är hög genomströmning, användarcentrerad meddelanden med olika kritiska nivåer.

Användare och aviseringskanaler

Slutanvändarna på systemet är inte bara kunder som får push -meddelanden. Det finns flera skådespelare:

- Marknadsförare: Kör stora kampanjer, schema och segmentanvändarkohorter.

- Produktteam: Trigger kontextuella aviseringar från appbeteende (milstolpar i appen, gamification-slingor).

- Backend -system: Utlösa automatiskt transaktionsmeddelanden som OTP: er, betalningsbekräftelser eller leveransvarningar.

I den mottagande änden kan varje användare ha flera enhetstyper:

- Mobilappar: iOS via APNS och Android via FCM.

- Webbläsare: Via Web Push-protokollet (Vapid-baserat), vanligtvis för skrivbords-/bärbara användare.

- Tredjepartstjänster: I vissa fall är integrationer med tredjepartsleveranskanaler som WhatsApp eller meddelanden om meddelanden i appen involverade-men utanför räckvidden för detta system.

Volym och skala överväganden

Här är vad systemet förväntas hantera i verklig skala:

- 100 m+ registrerade enheter över plattformar, med 5–10% aktiva dagligen.

- Transaktionshändelser: 3–5 m meddelanden/dag, med hårda latens SLA (t.ex. OTP inom 3 sekunder).

- Kampanjer: Burst skickar till 10–20 miljoner användare på under 5 minuter, ofta utlöses via instrumentpanel eller backend jobbkö.

- Topp samtidighet: 200K+ meddelanden/minut under Black Friday-händelser eller under virala spikar.

Det här handlar inte om att skicka ett meddelande till en användare – det handlar om att skicka miljoner skräddarsydda meddelanden över tusentals noder, med tillförlitlighet, retria och minimal försening. Konstruktionen måste rymma denna typ av dynamisk arbetsbelastning, vilket innebär statslösa kärntjänster, distribuerade köer och horisontell skalbarhet vid varje nivå.

Systemarkitektur på hög nivå

Arkitekturen för ett skalbart push -anmälningssystem kretsar kring tre principer: frikoppling, parallellitet, och plattformsspecifik leverans. I skala faller monolitiska mönster isär-så denna arkitektur omfattar en mikroservicebaserad, evenemangsdriven strategi som kan fläktas ut, gasreglaget, försöka igen och revisionera miljarder meddelanden med minimala flaskhalsar.

Låt oss gå igenom kärnundersystemen, dataflödet och plattformsspecifika abstraktioner som gör att allt fungerar.

Komponentöversikt

Arkitekturen är indelad i följande logiska komponenter:

- Förtäring API: Mottagar meddelandförfrågningar – Batch eller transaktions – Validates Input, Enqueues Meddelanden in i rörledningen.

- Routingmotor: Slå upp enheter, delar meddelanden per par-plattformspar, förvärvar dem till respektive kö.

- Plattformleveransarbetare: Dedikerade mikroservices för APN: er, FCM och WebPush. Dessa hanterar anslutningshantering, retrier, satsning och hastighetsbegränsande.

- Meddelandekö (mäklarlager): Mäklare med hög kapacitet (t.ex. Kafka, RabbitMQ eller Google Pub/Sub) för frikopplingsproducenter från leveranslogik.

- Enhetsregistretjänst: Lagrar enhetsmetadata, användarkartläggningar, token giltighet, plattformstyp och opt-in-status.

- Motor för preferenser och regler: Utvärderar inställningar för användarmeddelanden, undertryckningsregler (tyst timmar, frekvenslock) eller kanalspecifika åsidosättningar.

- Schemaläggare: För försenad eller tidsfönsterbaserad meddelandetillförsel.

- Övervakning och återkopplingsslinga: Fångar leverans av plattformsnivå, fel och analys; Hanterar APNS -feedback, FCM avinstallationer, etc.

Arkitekturdiagram

+------------------+

| Ingestion API |

+--------+---------+

|

v

+---------------------+

| Routing Engine |

+--------+------------+

|

v

+---------------------+

| Message Broker |

| (Kafka / RabbitMQ) |

+--------+------------+

|

+--------------------------+--------------------------+

| | |

v v v

+-------------+ +--------------+ +----------------+

| APNs Worker | | FCM Worker | | WebPush Worker |

+------+------+ +------+-------+ +--------+-------+

| | |

v v v

+------------------+ +---------------------+ +------------------------+

| Apple Push Notif | | Firebase Cloud Msg | | Web Push Service (VAPID)|

| Service (APNs) | | (FCM) | | |

+------------------+ +---------------------+ +------------------------+

+------------------------+ +--------------------------+

| Device Registry Svc | <------> | User Preferences Engine |

+------------------------+ +--------------------------+

+---------------------------+

| Scheduler / Campaign Svc |

+---------------------------+

+---------------------------+

| Monitoring / Analytics |

| (Logs, Receipts, Metrics) |

+---------------------------+

Viktiga arkitektoniska mönster

- Eventdriven arkitektur: Meddelandeflödet är helt asynkront. Producenter (API: er, interna system) är avkopplade från leverans med pub/sub- eller meddelandeköer.

- Plattformspecifik abstraktion: Arbetarna är skräddarsydda per plattform. Var och en hanterar sina egna räntegränser, nyttolastformat, retriationer och API -autor.

- Backtrycksstöd: Meddelandemäklare måste hantera överspänningar utan att släppa data. Buffring, döda bokstäver och konsumentutskalning är inbyggda.

- Idempotency & deduplication: Meddelanden måste ha unika ID för att undvika problem med dubbla skickar, särskilt vid retria.

- Felisolering: Ett plattformsavbrott (säg APN) bör inte kaskadera och stall meddelanden för FCM/WebPush. Varje arbetarpool är isolerad och feltolerant.

Denna arkitektur kan horisontellt skala varje komponent oberoende – mer arbetare för APN: er under iOS -kampanjer, eller fler routingnoder under intagspikar. Varje nivå kan övervakas, strykas eller startas om utan att påverka hela systemet.

Behöver du hjälp med att arkitektisera Push i skala?

Planerar du att rulla ut push-aviseringar över miljoner användare, men är osäker på hur man ska skala leverans eller hantera övergripande underrättigheter?

Vi kan hjälpa dig att utforma ett stridtestat push-system som är anpassat efter din produkts tillväxt- och prestandabehov.

Databasdesign och tokenhantering

Push Notification Systems live eller dö av deras förmåga att hantera miljontals enhetstokens, användarinställningar och meddelandestillstånd effektivt. Det här avsnittet delar upp hur man utformar ett databasschema som skalar horisontellt, upprätthåller leveranskonsistens och stöder realtidsinriktning och filtrering.

Kärndataenheter

Minst krävs följande enheter:

- Användare: Logisk användaridentitet (UID), bunden till en eller många enheter.

- Enheter: Plattformspecifika enhetsposter med tokens, appversion, senast sett, etc.

- Inställningar: Användarspecifika opt-in/opt-out-flaggor, kanalinställningar, tyst timmar etc.

- Meddelanden: Historik om skickade aviseringar, deras leveransstatus och metadata för felsökning/revision.

Entitetsrelationsmodell (ERD)

Så här relaterar enheterna på en hög nivå:

+--------+ 1 +---------+ M +-----------+ | Users |---------------<| Devices |--------------->| Preferences| +--------+ +---------+ +-----------+ | | | | 1 | | | M | v v +-------------+ +--------------+ | Notifications| | Delivery Logs| +-------------+ +--------------+

Tabellscheman (förenklad)

users (

id UUID PRIMARY KEY,

email TEXT UNIQUE NOT NULL,

created_at TIMESTAMP DEFAULT NOW()

)

-- Index: unique email lookup

-- CREATE UNIQUE INDEX idx_users_email ON users(email);

devices (

id UUID PRIMARY KEY,

user_id UUID NOT NULL REFERENCES users(id) ON DELETE CASCADE,

platform ENUM('ios', 'android', 'web') NOT NULL,

token TEXT UNIQUE NOT NULL,

app_version TEXT,

last_active TIMESTAMP,

is_active BOOLEAN DEFAULT true,

created_at TIMESTAMP DEFAULT NOW()

)

-- Indexes:

-- CREATE INDEX idx_devices_user_platform ON devices(user_id, platform);

-- CREATE UNIQUE INDEX idx_devices_token ON devices(token);

preferences (

id UUID PRIMARY KEY,

user_id UUID NOT NULL REFERENCES users(id) ON DELETE CASCADE,

channel ENUM('transactional', 'marketing') NOT NULL,

enabled BOOLEAN DEFAULT true,

quiet_hours JSONB,

updated_at TIMESTAMP DEFAULT NOW()

)

-- Index: preference lookup

-- CREATE UNIQUE INDEX idx_prefs_user_channel ON preferences(user_id, channel);

notifications (

id UUID PRIMARY KEY,

title TEXT,

body TEXT,

payload JSONB,

scheduled_at TIMESTAMP,

priority ENUM('high', 'normal', 'low') DEFAULT 'normal',

created_by TEXT,

created_at TIMESTAMP DEFAULT NOW()

)

delivery_logs (

id UUID PRIMARY KEY,

notification_id UUID NOT NULL REFERENCES notifications(id) ON DELETE CASCADE,

device_id UUID NOT NULL REFERENCES devices(id) ON DELETE CASCADE,

status ENUM('pending', 'delivered', 'failed', 'dropped') DEFAULT 'pending',

attempt_count INT DEFAULT 0,

response_code TEXT,

error_message TEXT,

delivered_at TIMESTAMP

)

-- Indexes:

-- CREATE INDEX idx_logs_device_status ON delivery_logs(device_id, status);

-- CREATE INDEX idx_logs_notif_status ON delivery_logs(notification_id, status);

Exempel på rader (endast illustrativa)

users

--------------------------------------------------------------

id | email

--------------------------------------+-------------------------

5b6e...d1 | user@example.com

devices

--------------------------------------------------------------

id | user_id | platform | token | is_active

----------+----------+----------+---------------+------------

f7a9...91 | 5b6e...d1| ios | abc123token...| true

preferences

--------------------------------------------------------------

id | user_id | channel | enabled | quiet_hours

----------+----------+----------------+---------+-------------

c1f3...72 | 5b6e...d1| marketing | false | {"start":"22:00","end":"07:00"}

notifications

--------------------------------------------------------------

id | title | priority | scheduled_at

----------+----------------+----------+--------------

e93f...55 | Order Shipped! | high | 2025-04-22 13:00:00

delivery_logs

--------------------------------------------------------------

id | notification_id | device_id | status | attempt_count

----------+-----------------+-----------+------------+---------------

d95b...11 | e93f...55 | f7a9...91 | delivered | 1

Tokenhantering bästa metoder

- De-duplicate tokens: Flera enheter kan skicka samma token (särskilt på Android); deduplicate vid registrering.

- Token utgångshantering: Validerar regelbundet tokens via feedbacktjänster (t.ex. APNS -feedback, FCM oregistrerade fel) och Mark Inaktiv.

- Mjuka borttagningar: Använd `IS_ACTIVE” -flaggor snarare än hårda borttagningar för att undvika föräldralösningsloggar.

- Index klokt: Enheter bör indexeras på `(user_id, plattform)` och `(token)` för snabba uppslag och deping.

- Undvik användarfogningar vid körning: Håll alla inriktade data (tokens, opt-ins) i snabba åtkomstbutiker som REDIS eller förbelagda vyer för höghastighetsleverans.

Strategier för flera hyresrätter och isolering

Om du stöder flera appar eller klienter:

- Hyresgäst kolumnstrategi: Lägg till en kolumn “Tenant_id” i varje tabell och upprätthålla isolering på radnivå.

- Logisk DB -isolering: Använd separata scheman eller databaser per hyresgäst om SLA och datakänslighet kräver det.

- Skrivvägsseparation: Isolera transaktionsmeddelanden med hög prioritering från bulk/marknadsföringskö i DB-lagret för att undvika bullriga grannproblem.

Uppdelning och skala

I skala, vissa tabeller (som leverans_loggar) kommer att växa snabbt. Överväga:

- Tidsbaserad partitionering: Shard loggar varje månad eller varje vecka för att undvika uppblåsta index.

- Arkiveringspolicy: Flytta äldre stockar till kylförvaring (t.ex. S3 + Athena) för revisionstillträde utan att påverka liveprestanda.

- Token Cache: Synkronisera Active Device-tokens till Redis eller DynamoDB för avsändningsslingor med hög kapacitet.

Redis Token Cache Schema

Redis används som ett läsoptimerat, i minnet token-uppslagningsskikt. Det undviker att slå den primära DB under meddelandets skickning och stöder konstant tidsuppslag över massiva användar-/enhetsuppsättningar.

Fall i primäranvändning:

- Snabb fan-out av enhetstokens per användare

- Sökning av användarsegment (t.ex. aktiva iOS -enheter)

- Token deduplicering och utgångskontroll

- TTL -verkställighet för inaktiva eller roterade tokens

Rekommenderad nyckelstruktur

Key: push:user::tokens Type: Redis Set Value: token:: TTL: Optional (based on last_active)

Exempel:

Key: push:user:5b6ed...d1:tokens

Value: {

"token:ios:abc123token...",

"token:web:def456token...",

"token:android:xyz789token..."

}

Alternativ nyckel för direkt tokenuppslag

Key: push:token::

Type: Hash

Fields: {

user_id: ,

app_version: ,

last_seen: ,

is_active: true/false

}

TTL: 30 days from last_seen

Exempel:

Key: push:token:ios:abc123token...

Value: {

user_id: "5b6ed...d1",

app_version: "6.4.1",

last_seen: "2025-04-21T18:11:45Z",

is_active: true

}

Bästa praxis

- Bulkbelastning från DB: Cache-uppvärmningsjobb bör synkronisera aktiva tokens från den relationella DB vid start eller via CDC (ändra datafångst).

- Ogiltig på oregistr: När en enhet är oregistrerad eller token markeras ogiltig med APNS/FCM, radera REDIS -posten.

- Håll TTL Lean: Tokens som inte används på 30–60 dagar bör löpa ut för att förhindra cache -uppblåsning.

- Set-nivå fanout: Använd Redis-uppsättningar för att få alla tokens per användare och utföra meddelanden med ett effektivt meddelande i arbetarprocesser.

- Multi-hyresgäststöd: Prefix alla nycklar med hyresgäst ID om du arbetar i en miljö med flera hyresgäster.

Denna cache kompletterar det ihållande DB-skiktet genom att fungera som den låga latens-uppslagningsnivån under den kritiska skicka slingan. Det hjälper också segmentleveransflöden (t.ex., skickar endast till användare med aktiva iOS -tokens) utan dyra relationella sammanfogningar eller fullständiga skanningar.

Behöver du hjälp med att strukturera enhetsdata för skala?

Kämpar för att hantera miljontals enheter, leveransloggar och opt-in-preferenser över mobil och webb?

Vi kan hjälpa dig att designa ett robust datalager – SQL och Redis inkluderade – som håller ditt push -system snabbt, konsekvent och alltid redo att leverera.

Detaljerad komponentdesign

Varje del av systemet har sitt eget ansvar – men hur de arbetar tillsammans definierar om din push -arkitektur kan skala eller smulas. I det här avsnittet kommer vi att bryta ner kärnkomponenterna Layer efter lager: datahantering, servicelogik, leveransarbetare och valfria UI -krokar.

1. Dataklager (lagring, åtkomst och cachning)

- Relational DB: Butiker kärnenheter (användare, enheter, preferenser, aviseringar, leveransloggar).

- Redis: Tjänar som ett höghastighetsuppslagskikt för aktiva tokens, senaste leveranser och realtidsundertryckningsregler.

- ORM eller datatillgångsskikt: Använd en ren abstraktion för att upprätthålla validering, fältinställningar och schemabegränsningar. Undvik att skriva rå SQL i leveransslingor.

- Läs replikanvändning: Rutt med hög volym läsfrågor (t.ex. fans-out-uppslag) till kopior för att förhindra skrivning.

2. Applikationslager (routing, filtrering, segmentering)

Appskiktet är hjärnans hjärna. Den vet vad man ska skicka, till vem, när och under vilka förhållanden. Det är här affärslogik lever.

- Förtäring API: Hanterar inkommande förfrågningar från interna tjänster (OTP, marknadsföringsverktyg, transaktionsutlösare).

- Meddelande routingtjänst: Bestämmer vilka användare/enheter som ska få vilket meddelande. Går med meddelandemetadata med Redis Token -uppsättningar.

- Preference & Rules Engine: Tvångs mot opt-in/ut, kanalgränser (t.ex. Max 2 marknadsföringspingar per dag) och tidsfönster (t.ex. inga meddelanden klockan 02.00).

- Betygskontroller: Thravles Meddelande avsändare per hyresgäst, per plattform, per region. Integrerar med Redis -räknare eller skjutfönsteralgoritmer.

3. Integrationslager (Leveranstjänster och arbetare)

Varje plattform (APNS, FCM, WebPush) har sina egendomar – så abstraherar inte dem bakom ett generiskt gränssnitt. I stället behandla dem som förstklassiga medborgare med dedikerade leveranstjänster.

- APNS -arbetare: Använder tokenbaserad autentisering via JWT. Handtag tryck över HTTP/2. Hanterar TCP -anslutningspool och hastighetsgränser från Apple.

- FCM -arbetare: Autor via servicekonton. Satser meddelanden per ämne eller användargrupp. Spår per enhetsfel (t.ex. oregistrerad, kvot överskridit).

- Webbpush -arbetare: Implementerar Vapid, krypterar nyttolaster med elliptisk kurvkryptografi och skickar direkt till Endpoint URI.

- Försök igen kön: Eventuell misslyckad leverans blir återkallad med exponentiell backoff. DLQS (Dead-Letter-köer) fångar ihållande misslyckanden för inspektion.

4. UI-lager (valfritt, administratörsvänt)

Inte alla system behöver detta, men för interna marknadsföring eller produktteam kan en lätt instrumentpanel vara användbar.

- Kampanjkompositör: Skapa och schemalägga meddelanden spränger till användarsegment med WYSIWYG -verktyg.

- Förhandsgranskning och inriktning: Levande test på testanordningar eller A/B -hinkar före en fullständig lansering.

- Aktivitetsrevision: Dashboard i realtid som visar vad som finns i kön, vad som levereras och vad som misslyckades (med förnuftkoder).

Designtips

- Bryt varje arbetare i statslösa mikroservices som kan skala horisontellt.

- Återanvänd inte samma tjänst för både leverans och feedback (t.ex. APNS -kvitton). Isolera dessa flöden för motståndskraft.

- Lägg till strukturerad loggning och korrelations -ID vid varje lager för spårbarhet.

Skalbarhetsöverväganden

Push Notification Systems behöver inte bara arbeta – de behöver arbeta *snabbt *och *i skala *, under oförutsägbara trafikvågor. Det här avsnittet beskriver mönster, infrastrukturstrategier och skyddsåtgärder som är nödvändiga för att hålla genomströmningen höga och latenser låga, även när du skickar miljoner meddelanden per minut.

Horisontell skalning över nivåer

Varje komponent i systemet – förstärknings -API, router, arbetare, köer – skulle vara horisontellt skalbara. Detta möjliggör oberoende inställning av flaskhalsar utan att överföra hela rörledningen.

- API GATEWAYS / INGRESS: Front API: er bör autoskala baserat på CPU/RPS. Användningsbegränsning för att skydda nedströmstjänster.

- Statslösa arbetare: Leveransarbetare och routrar måste vara statslösa och behållare. Använd Kubernetes HPA (horisontell POD Autoscaler) eller Fargate Autoscaling -regler baserade på ködjup, CPU eller latens.

- Ködjupbaserad skalning: Spåra motstötstorlek och spawn fler arbetare när djupet korsar tröskeln (t.ex. Kafka LAG eller RabbitMQ -kö längd).

Skakning och partitionering

- Shard av user_id: Partitionleveransarbetsbelastningar av Hashed användar -ID för att bevara ort och förhindra stridighet i DB eller tokencache.

- Kafka -partitionering: Använd meddelandeknappar baserat på användare eller hyresgäst -ID för att dirigera aviseringar till rätt konsumentgruppskärm.

- Databaspartitionering: För stora bord som

leverans_loggar, använd tidsbaserad partitionering (t.ex. varje månad) för att upprätthålla frågeställningen.

Fan-Out prestandaoptimering

Den verkliga flaskhalsen i högskaliga system är fläkt: Kartlägga ett logiskt meddelande till tusentals eller miljoner enheter.

- Redis Set Union: Använd Redis för att få alla tokens för en användare eller kohort direkt med SET -operationer.

- Batching API -samtal: Gruppmeddelanden efter plattform och sänd (t.ex. FCM stöder upp till 500 tokens per satsbegäran).

- Token deduplication: Se till att inga duplicerade tokens går i leveransköer. Håll unikhet via Redis eller förbehandlingssteg.

Cache -strategi

- Tokens: Cache per användar -ID. TTL uppdaterad vid leverans eller inloggning.

- Inställningar: Regler för cache-undertryckning (t.ex. tyst timmar, frekvenskapital) i Redis eller Memory-Local Store.

- Strotning: Redis-räknare (INCVBY + TTL) eller token hinkar för hyresgästerivåer och globala mössor.

Motståndskraftsmönster

- Bulktisolering: Separata arbetarpooler per plattform. En FCM -avmattning bör inte blockera APN: er.

- Dead-Letter-köer: I ständigt misslyckade meddelanden (t.ex. ogiltiga tokens) laddas upp och loggas för inspektion utan att stoppa leveransflöden.

- Brytare: STOPPENTALT STOPPENTERA TILL NEDSTREAM -leverantörer som visar höga felfrekvenser (t.ex. APNS 503S).

- Backoff -strategier: Använd exponentiell backoff med jitter för att försöka få köer. Undvik Stampedes under leverantörens strypning.

Genomströmningsreenchmarks (baslinjemål)

- API -intag: 2 000–10 000 rps per nod beroende på nyttolaststorlek.

- Routing och fan-out: 5 000–20 000 enhetsuppslag/sek med Redis + partitionering.

- Leveransarbetare genomströmning:

- APN: ~ 5 000–10 000 tryck/min per anslutning (http/2 multiplexerad)

- FCM: ~ 12 000/min med batchförfrågningar

- WebPush: ~ 2 000/min (Single Endpoint skickas)

Behöver du hjälp med att göra din push -pipeline Skottsäker?

Byggnad för skala är mer än bara autoskalande skidor. Från Kafka Tuning till Fan-out optimering och brytare kan vi hjälpa dig att designa en push-infrastruktur som inte kommer att blinka-till och med på lanseringsdagen.

Säkerhetsarkitektur

Push Notification Systems Interface med känslig användardata, molnmeddelandeplattformar och interna tjänster. Om säkerheten inte bakas in i varje lager – från tokenlagring till API -interaktioner – ställer du in för integritetsläckor, missbruksvektorer och efterlevnadsfel. Det här avsnittet täcker de väsentliga säkerhetsdesignprinciperna och praxis för att härda ditt system från slut.

1. Autentisering och auktorisation

- Intern åtkomstkontroll: Alla interna API: er (intag, schemaläggning, routing) bör skyddas med kortlivade JWT: er eller ömsesidiga TL: er-särskilt om de är tillgängliga mellan tjänster eller miljöer.

- API Gateway -policyer: Använd IAM eller RBAC på gateway-nivå för att begränsa vilka tjänster eller användare som kan skicka olika typer av aviseringar (t.ex. transaktionell kontra marknadsföring).

- Hyresgästseparation: Om du stöder flera hyresgästsystem ska du tvinga strikt hyresgästbaserad isolering i varje fråga, rutt och meddelandets avsändningsflöde.

2. Plattformsbevisningshantering

Tredjepartsintegrationer med APN och FCM kräver hemligheter som måste hanteras med omsorg.

- Förvara nycklar i en hemlig chef: Använd verktyg som AWS Secrets Manager, Hashicorp Vault eller GCP Secret Manager för att lagra APNS -nycklar och FCM -referenser.

- Rotera referenser med jämna mellanrum: Bygg automatisering för att rotera serviceuppgifter minst kvartalsvis.

- Begränsa nyckelomfattningar: Använd servicekonton med de minsta behörigheterna som krävs – inte mer, inte mindre.

3. Nyttolastsäkerhet

- Inkludera inte PII i push nyttolast: Nyttolast är ofta synliga på OS -nivå (särskilt Android). Inkludera aldrig namn, e -postadresser eller känsliga symboler.

- Kryptera i vila och under transitering: All data i databasen och REDIS måste krypteras med AES-256 eller plattformsspecifik kryptering av vidstopp.

- Web Push nyttolastkryptering: Vapidbaserad webbpush kräver elliptisk kurvkryptering (NIST P-256); Detta måste hanteras ordentligt för att undvika tysta leveransfel.

4. Missbruksskydd och räntebegränsning

Vänster okontrollerat kan ett push -system vapen – antingen för skräppostanvändare eller för att överbelasta leveransinfrastruktur.

- Begränsningar per tjänst: Använd Redis-räknare eller läckande bucket-algoritmer för att upprätthålla CAP: er per API och per hyresgäst.

- Kvoten Enforcement: Dagliga meddelanden per användare eller segment (särskilt för marknadsföring) bör verkställas vid routingskiktet.

- Revisionsspår på autor på nivå: Alla förfrågningar om att skicka meddelanden ska vara granskade med servicenamn, användaridentitet, IP och meddelandemetadata.

5. Hemligheter och referenshygien

- Använd isolering på miljönivå: Dela aldrig dev, iscensättning och stötta referenser för push -tjänster.

- Inaktivera klartextloggar: Undvik loggningstokens, referenser eller tryckbelastningar med känsliga metadata i loggar. Mask allt som inte behövs för felsökning.

- Övervakning för missbruk: Varning Om användningen spikar utanför förväntade mönster-särskilt högvolym skickar från icke-prodkonton eller plötsliga FCM-fel.

6. Skydd på klientsidan (minimal men värt att nämna)

- App-nivå tokenrotation: Se till att din mobil SDK uppdaterar tokens regelbundet och avregistrerar dem vid utloggning eller avinstallation.

- SSL -fästning (valfritt): Om appen ansluter till din backend direkt för att registrera dig för push, överväg att fästas för att förhindra MITM -attacker.

Förlängbarhet och underhållbarhet

Ett skalbart push-system är inte en engångsbyggnad-det måste utvecklas med förändrade affärsbehov, plattformsuppdateringar och användningsmönster. Arkitekturen måste vara modulär, lätt att förlänga och säkert att underhålla utan att införa regressioner. Det här avsnittet beskriver hur du strukturerar din push-infrastruktur för långsiktig utveckling och utvecklare förnuft.

1. Pluginvänlig arkitektur

En ren åtskillnad mellan kärnlogik och leveransspecifik logik möjliggör snabbare iteration utan destabilisering av produktionsflöden.

- Leveransarbetare som plugins: Inkapslar APN: er, FCM och webbpush -logik i fristående moduler med ett delat leveransgränssnitt (t.ex. `skicka (token, nyttolast, config)`).

- Meddelande Transformers: Implementera transformationskrokar per plattform (t.ex. APNS använder “Alert”, FCM använder “Notification” + “-data”).

- Krokar för anpassad logik: Tillåt före och med krokar efter överlämnande i routingskiktet för hyresgästspecifika åsidosättningar, t.ex. anpassad strypning eller A/B-logik.

2. Rengör kodpraxis

Push CodeBases tenderar att bli dumpningsplatser för plattformsspecifika hackar såvida inte noggrant underhålls.

- Strikta gränssnittskontrakt: Använd tydliga gränssnitt för leveransmoduler och meddelandedefinitioner (t.ex. `MessagePayLoad`,` DeliveryContext`).

- Central Config Management: Alla räntegränser, försökspolicyer och plattformsuppgifter bör definieras externt i konfigurationsfiler eller hemlighetschefer.

- Servicegränser: Undvik kopplingslogik med leveranslogik. Behandla var och en som en oberoende distribuerbar mikroservice.

3. Funktionsflaggor och versionering

Stöd iterativ funktionsutveckling och bakåtkompatibilitet genom strikt versionering.

- Versionerade meddelandeformat: Definiera meddelandescheman med versionering (`v1`,` v2`, etc.) och stöd uppgraderingar parallellt utan att bryta äldre format.

- Funktionsflaggor för nya flöden: Rulla ut ny leveranslogik bakom flaggor per hyresgäst eller miljö för att minimera sprängradie.

- Mjuk avskrivningsmodell: Mark Legacy API: er och meddelandestrukturer för schemalagd borttagning; Lägg till loggning när du används.

4. Testning och valideringslager

En trasig nyttolast kan kaskad i leveransfel. Skydda varje ny utgåva med stark validering.

- Schema validering: Använd JSON -schema eller ProtoBuf -validering innan du har meddelat meddelanden för avsändning.

- Kontraktstest: Definiera förväntningar på plattformsmoduler med hjälp av PACT eller liknande verktyg för att förhindra integreringsdrift.

- Sandbox -läge: Ge ett torrt kört eller testläge för interna tjänster för att simulera push utan att slå live endpoints.

5. Underhållbarhet mot mönster för att undvika

- Hardkodning av plattformsspecifikt beteende: Alltid abstrakt plattformslogik i moduler eller plugins.

- Blanda hyresgästlogik med global logik: Använd SCOPED-tjänster eller villkor för ruttnivå-Inline Hyresgästens åsidosättningar.

- Brist på observerbarhet i nya flöden: Nya rutter eller moduler måste innehålla strukturerade loggar, mätvärden och felhantering från första dagen.

Prestationsoptimering

Att trycka på miljoner aviseringar handlar inte bara om systemdesign – det handlar också om hur effektivt varje komponent körs under tryck. Prestandainställning kan minska latensen, förbättra genomströmningen och förhindra nedströmsfel. Det här avsnittet fokuserar på hur du optimerar din push -rörledning vid data, bearbetning och leveranslager.

1. Databasfrågan inställning

- Målindex: Se till index på `token ‘,` user_id` och `anmälan_id` i deras respektive tabeller. Kompositindex hjälper till med fans-out-läsningar (t.ex. `enhet_id, status ‘).

- Fråga efter segment -ID, inte råa användarfilter: Undvik komplexa gå med frågor under sändtiden. Förskjutande segment och cache -användar -ID eller tokens i Redis.

- Anslutningspoolhantering: Använd anslutningspoolning (t.ex. PGBouncer) för att undvika spiky förfrågan på flaskhalsar under högvolymkörningar.

2. Token Fan-Out-effektivitet

- Batch läser från Redis: När du hämtar tokens per användare eller per segment, använd alltid “Smembers” + “mget” i rörliga partier.

- Bulkleveransöglor: Process i partier (t.ex. 500–1 000 tokens per iteration) för att undvika nätverket per enhet.

- Nyttolastmall caching: Cache återgivna nyttolaster (titel/kropp/metadata) vid sändning till liknande enhetsgrupper.

3. Asynkron bearbetning & Arbetartuning

- Meddelande Prefetch: Använd meddelandets prefetch -räkningar (t.ex. kafka `hämt.min.bytes`, rabbitmq` prefetch_count`) för att minska ledig tid hos leveransarbetare.

- Leveransparti: FCM och WebPush tillåter en viss grad av satsning-använd detta när du skickar icke-personaliserade kampanjer.

- Arbetare poolning per region: Kör isolerade arbetarpooler (eller skidor) per geografisk region för att minimera korsregionens latens och minska molnutgångskostnaden.

4. Betygsbegränsning och flödeskontroll

- Skjutfönsterräknare: Använd Redis LUA-skript för att implementera plattformsnivå Caps (t.ex. max 100k/sek per plattform eller hyresgäst).

- Köns strypning: Dynamiskt bromsa meddelandet Läshastigheter från mäklaren när felfrekvensen spikar (t.ex. APNS 429S eller FCM -kvotfel).

- Backoff -kontroll: Vid retriakter, använd jitterad exponentiell backoff för att förhindra att åskande besättningar är misslyckade leveranser.

5. Frontend Rendering Performance (Endast webbpush)

- Nyttolastminimering: WebPush -meddelanden ska vara kompakta – remsa extra metadata, håll till ~ 2kb eller mindre för snabbast rendering.

- On-Click Routing: Använd frågeparametrar eller djupa länkar i WebPush `click_action` för att driva snabbare upplevelser i appen eller webbläsaren.

- Lazy Render Anrichment: När det är möjligt, visa minimalt meddelandeinnehåll och ladda fullständig information efter användaren klickar.

6. Övervakning och återkopplingsslingoptimering

- Spåra percentiler för latens: Övervaka inte bara genomsnittlig leveranstid. Spår P90, p99 för att fånga långvarig leverans.

- Feedbackfiltrering: Intog endast kritisk leveransåterkoppling (token löpt ut, oåtkomlig enhet) istället för allt, för att minska analysbelastningen.

- Metrics Aggregation: Använd verktyg som Prometheus med kardinalitetsmedvetna etiketter för att undvika metrisk explosion under hög volym.

Teststrategi

Ett system som pressar till miljoner enheter kan inte lita på manuella QA eller isolerade tester. Leverans är asynkron, tredjepartsberoende och realtid-vilket innebär att testning måste vara skiktad, automatiserad och misslyckande. Det här avsnittet täcker hur man närmar sig testning i alla faser: lokal utveckling, CI -rörledningar och produktionshärdning.

1. Enhetstestning

Enhetstester säkerställer att intern logik uppför sig korrekt över routing, tokenupplösning och nyttolastgenerering.

- Test routing logik: Validera användarinriktning av filter, preferensförvaltning och plattformsdelning.

- Hock Token Set: Simulera Redis/DB-svar med falska tokenkartläggningar för att testa fans-out-logik.

- Schema validering: Se till att nyttolaster överensstämmer med plattformsscheman-varning/meddelandestruktur, plattformsspecifika fält etc.

2. Integrationstestning

- Meddelande köer i minnet: Kör kafka/rabbitmq lokalt (eller använd testbehållare) för att simulera fullt producenter-till-konsumentflöde.

- Falska leveransadaptrar: Mock APNS, FCM och WebPush med lokala slutpunkter som simulerar framgångs-/felfall, inklusive strypning eller oregistrerade enheter.

- End-to-end leveransflöde: Hävdar att ett meddelande som lämnats in till intag API framgångsrikt når den hånade leveransadaptern via kö, reglermotor och arbetartjänster.

3. Kontraktstestning

Kontraktstester validerar att plattformsleveransmoduler inte bryts på grund av externa API- eller meddelandeformatändringar.

- Använd pakt eller liknande verktyg: Definiera kontraktförväntningar för varje leveransmodul (APNS, FCM, WebPush).

- Versionerade scheman: Håll meddelandeformat versionerade och verifiera bakåtkompatibilitet vid ändringar.

4. Last & stresstestning

Trycksystem måste hålla sig under verkliga volymer. Lasttest hjälper till att validera köprestanda, Redis -träffar och DB -stridighet.

- Simulera kampanjer: Injicera 10m+ håliga meddelanden i kön för att observera arbetarskalning, felfrekvens och meddelandelatens.

- Spike och Soak Tests: Validera hur systemet hanterar korta skurar (100k/min) kontra långvarig stabil volym (10K/sek i timmar).

- Isolera långsamma tjänster: Övervaka vilka komponenter (t.ex. routing, DB skriver, tokencache) bromsar under volym.

5. CI Pipeline -täckning

- Testa varje tryckväg: Inkludera leveranslogik, återhämtning av fallback och felhantering som en del av automatiserade CI -körningar.

- Använd syntetiska symboler: Generera dummy APNS/FCM -symboler för testanläggningar (använd aldrig riktiga i CI).

- Luddscheman: Auto validera alla nyttolaster mot plattformsspecifikationer innan de använder JSON-schema eller Protobuf-kontroller.

6. Kaos och felinjektion (avancerat)

För team som arbetar i massiv skala, introducerar kontrollerat kaos för att fånga kantfall innan användare gör det.

- Släppleveransbekräftelser: Simulera nätverksförseningar eller förlust mellan arbetare och pushleverantör.

- Injicera dåliga nyttolaster: Korrupta fält eller kränker schemaavtal för att bekräfta systemfångster och isolerar problemet.

- Gasreglagsintag: Fördröjning av leveranskvitton för att säkerställa att systemet inte blockerar eller kraschar på grund av saknade statusuppdateringar.

DevOps & CI/CD

Push Notification Systems spänner över flera tjänster, köer, databaser och tredjepartsintegrationer. Denna komplexitet kräver en automatiserad, tillförlitlig DevOps -rörledning som kan bygga, testa, distribuera och återföra med förtroende. Det här avsnittet täcker de verktyg och metoder som behövs för att hålla din leveransrörsledning snabb, säker och observerbar.

1. CI/CD -rörledningsdesign

- CI -praktikplatser: Ludd → Enhetstester → Kontraktstester → Integrationstester → Schema Validering → Docker Build

- CD -steg: Canary Distribution → Hälsokontroller → Metric Gate → Full lansering

- Fördirigeringsschema diff: Autokontrollera databasmigrering för kompatibilitet och potentiella driftstoppproblem (t.ex. lägga till icke-nollkolumner utan standardvärden).

2. Distributionsstrategier

- Blågrön distribution: För statliga tjänster som schemaläggare eller intag av API: er, använd blågrön för att byta trafik utan driftstopp.

- Kanariedistribution: För leveransarbetare och routrar, distribuera till en liten POD -undergrupp (t.ex. 5%) och observera för leveransfel eller plattforms -API -fel.

- Progressiva utrullningar: Rulla ut funktioner med konfigurationsflaggor (inte kodgrenar) så att ändringar kan växlas vid körning.

3. Infrastruktur som kod (IAC)

- Använd terraform eller pulumi: Hantera infra över AWS/GCP för köer, DBS, Redis -kluster och VPC: er.

- Dynamiska miljöer: Snurra upp isolerade testmiljöer på funktionsgrenar för att testa push-flöden i slutändan utan förorenande iscensättning.

- Secrets Automation: Lagra push -serviceuppgifter i hemliga chefer och injicerar i skidor via förseglade hemligheter eller sidovagnar.

4. Gitops & konfigurationshantering

- Versionerade konfigurationer: Håll räntegränser, försök igen policyer och hyresgäster åsidosättande i GIT – inte hårdkodade i tjänster.

- ConfigMap-driven beteende: Injicera plattformsspecifika inställningar i arbetare (t.ex. APNS poolstorlek, webbpush TTL) via Kubernetes configmaps.

- Rollback via git återgå: Om en konfiguration eller flagga bryter produktionen, möjliggör gitops snabb återrullning med granskbarhet.

5. Släpp validering och kontroller av post-utplacering

- Krokar efter distribution: Trigger hälsokontroller eller rökprover automatiskt efter lansering.

- Titta på leveransmetriker: Övervaka leveranshastigheter, felkoder och köstorlek i 15–30 minuter efter utplacering innan du skalar helt.

- Fel-snabb beteende: Om leveransfel spikar (t.ex. ogiltiga tokens, 403s från FCM), automatiskt och meddelar automatiskt.

Behöver du hjälp av leverans av push -aviseringar med förtroende?

Att bygga ett robust push -system är en sak – att operera det i produktion utan rädsla är en annan. Om du behöver hjälp med att ställa in en CI/CD-rörledning, säkra distributioner och rollback-säkra utgåvor för din push-stack, har vi gjort det tidigare.

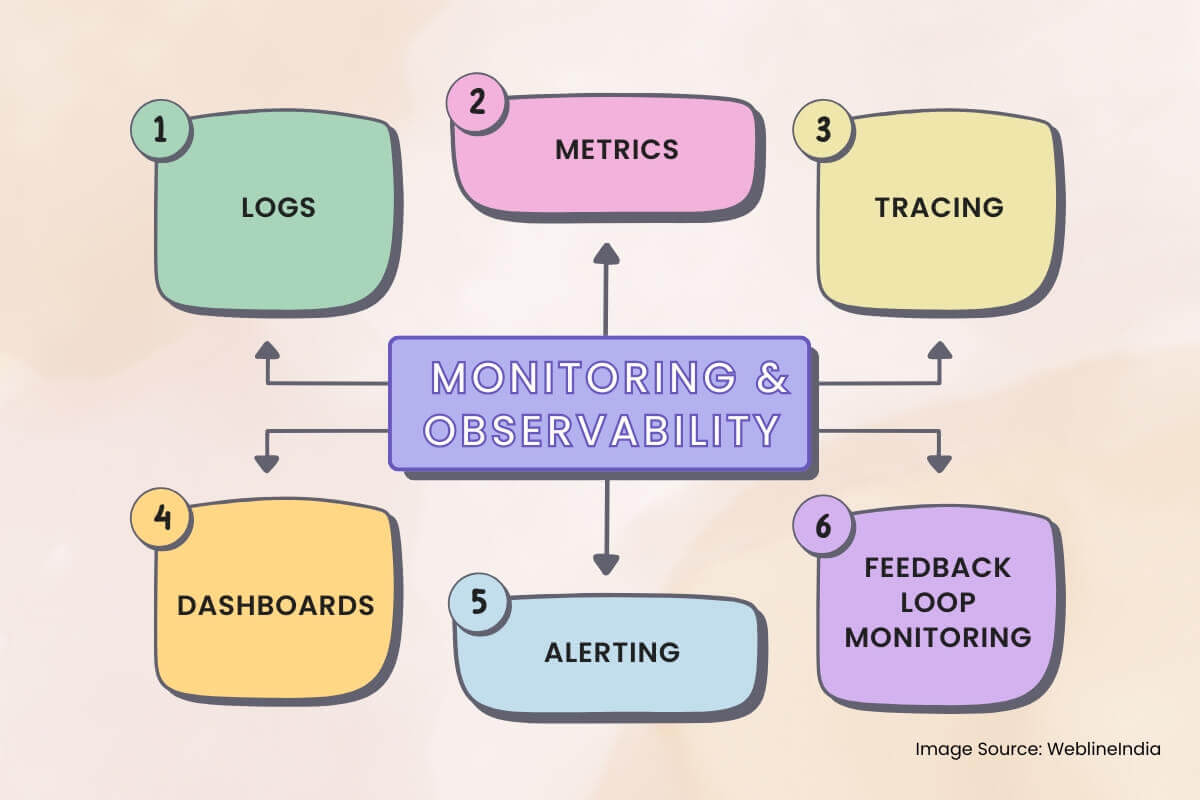

Övervakning och observerbarhet

Push Notification Systems är asynkrona, distribuerade och förlitar sig på Black-Box tredjepartstjänster som APN och FCM. Utan korrekt observerbarhet går fel obemärkt, tysta leveransdroppar inträffar och felsökning blir gissningar. Det här avsnittet beskriver vad du ska övervaka, hur man spårar meddelandeflöde och hur man bygger meningsfulla varningar.

1. Loggar

- Strukturerad loggning: Använd JSON -loggar med fält som `message_id`,` enhet_id`, `plattform`,` status` och `error_code ‘för varje leveranssteg.

- Korrelations -ID: Taggloggar från intag → routing → Leveransarbetare med ett delat begäran om spårbarhet i slutet till slut.

- REDACT -känsliga fält: Masktokens, användar-ID: er eller nyttolastinnehåll i loggar-särskilt på delade eller tredjepartsplattformar.

2. Metriker

Metriker berättar vad som händer på makronivå. Samla dem över tjänster för att upptäcka plattformsövergripande problem tidigt.

- Leverans genomströmning: Meddelanden som skickas per plattform per minut. Bryt ned av `Hyresgästen ‘,` Prioritet’ och `MESSAGE_TYPE ‘(transaktions-/marknadsföring).

- Leveransframgång/felfrekvens: Spår `levererad`,` tappad`, ‘misslyckades’ och `försök ‘hinkar – med taggar för rotorsak (` oregistrerad’, `rate_limited`,` ogiltig_token ‘).

- Kö latens: Tid från enqueue till arbetare pickup och arbetare till plattformsbekräftelse.

3. Spårning

Spår är kritiska när meddelanden tyst försvinner eller försenas. Integrera distribuerad spårning i varje intern tjänst.

- Spårspannor: Förtäring → Redis/Token Lookup → Preferenskontroll → Kön Enqueue → Arbetarens avsändning → Plattformleverans.

- Länkloggar till spår: Inkludera spår -ID i loggar och instrumentpaneler (t.ex. från Kibana till Jaeger/Tempo).

- Provtagningshastighetskontroll: Spåra alltid OTP och misslyckade meddelanden; Använd probabilistisk provtagning för kampanjer för att minska omkostnaderna.

4. Instrumentpaneler

Dashboards i realtid hjälper operatörer och ingenjörer på samtalet att förstå systemhälsa med en överblick.

- Plattformleveransstatus: Realtidsräkningar av skickade, misslyckade, försiktade meddelanden per plattform (APNS/FCM/WebPush).

- Ködjup: Levande synlighet till routing och leveransköer – stigande ködjup indikerar mättnad eller nedströms avmattning.

- Feedback signalanalys: Visualisera token ogiltiga, hastighetsgränser träffar och feedbackkvitton från push -plattformar.

5. Varning

- Misslyckande spikvarningar: Om misslyckade meddelanden överskrider en tröskel (absolut räkning eller felfrekvens %) inom ett skjutfönster.

- Leveranslatensvarningar: Om p95 -latens överskrider SLA (t.ex. OTP> 3s, kampanj> 30s).

- Dead-Letterkö tillväxt: Varning Om DLQ: er börjar samla meddelanden – signalerar en ihållande felväg.

6. Övervakning av återkopplingsslingor

Plattformar som APN och FCM skickar feedback asynkront. Dessa kvitton behöver sin egen rörledning.

- Feedback intagarbetare: Konsumera och lagra oregistrerade tokenhändelser, leveransfel och räntegränser.

- Metriska extraktion: Aggregerade återkopplingssignaler till instrumentpaneler och felklassfördelningar.

- Token Cleanup Automation: Trigger bakgrundsjobb för att inaktivera eller ta bort inaktuella tokens baserat på plattformsåterkoppling.

Avvägningar och designbeslut

Varje arkitektoniskt val kommer med avvägningar. Att utforma ett skalbart push -anmälningssystem innebär att ständigt balansera latens kontra genomströmning, enkelhet kontra flexibilitet och tillförlitlighet kontra kostnad. Det här avsnittet beskriver några av de viktigaste besluten som fattats i hela systemet och de alternativ som beaktades.

1. Plattformspecifika arbetare kontra enhetligt leveransgränssnitt

- Beslut: Separata APN: er, FCM och webbpush i isolerade leveranstjänster.

- Avvägning: Mer kod- och distributionskomplexitet, men mycket bättre fel i isolering, skalbarhet av skalbarhet och felsökbarhet per plattform.

- Alternativ: Ett generiskt enhetligt gränssnitt kan minska kodduplicering men skulle kräva omfattande villkorad logik och minska observerbarhet.

2. Redis Token Cache vs. DB-leverans endast

- Beslut: Använd Redis för aktiv token-uppslagning och fans under meddelandets routing.

- Avvägning: Kräver bakgrundssynkronisering och ogiltighetslogik, men förbättrar drastiskt leveransgenomströmningen och minskar DB -belastningen.

- Alternativ: Direct DB-läsningar under Fan-Out skulle förenkla arkitekturen men skulle inte skala på volym på kampanjnivå.

3. Kafka för meddelandekö kontra enklare köer

- Beslut: Använd kafka eller motsvarande distribuerad logg för routing och leveranskö.

- Avvägning: Brantare inlärningskurva och infrahanteringsbörda, men möjliggör hög hållbarhet, retria och konsumentskalbarhet.

- Alternativ: RabbitMQ/SQ är lättare att använda men erbjuder mindre flexibilitet för storskaliga fläkt- eller leveransgarantier.

4. Dead Letter -köer kontra inline -försök slingor

- Beslut: Använd dedikerade DLQ: er för permanenta fel och begränsa retrierna på plats till 2–3 försök.

- Avvägning: Något högre operativt omkostnader men förhindrar köblockering och tillåter async -återhämtningsbehandling.

- Alternativ: Inline försök igen med backoff är lättare att implementera men riskerar att överbelasta nedströmssystem eller försena meddelanden.

5. Tidsbaserad DB-partitionering kontra platt bordtillväxt

- Beslut: Partitionleveransloggar per månad för att kontrollera indexstorlek och lagringspolicy.

- Avvägning: Mer komplicerad frågeställning och potentiell datatillgångsfragmentering.

- Alternativ: En monolitisk tabell skulle vara lättare att hantera initialt, men skulle förnedra prestanda och komplicera rengöringsrengöring.

6. Avvägningar i funktionshastighet kontra leveransgarantier

- Beslut: Separat transaktion från marknadsföringsflöden vid varje lager – intag, köer, leveranstjänster.

- Avvägning: Mer dirigeringskomplexitet och ytterligare infrastruktur, men förhindrar att icke-kritisk trafik är nedbrytande kritiska vägar (t.ex. OTP).

- Alternativ: Ett enhetligt flöde förenklar routing men riskerar kundpåverkan under tunga kampanjbelastningar eller plattform.

7. Kända tekniska skuldområden

- Rengöring av gammal token: Behöver optimering eller automatisering via intag av återkopplingsslinga.

- Segmentet förmaterialisering: Kör för närvarande just-in-time under kampanjens skick; bör flyttas till bakgrundsjobb.

- Rate Limiter Scaling: Delade Redis-instanser för räntekontroll kan bli en flaskhals under Global-skala-kampanjer.

Vad denna arkitektur får rätt

Att utforma ett skalbart push -anmälningssystem handlar inte bara om att skicka meddelanden – det handlar om att leverera rätt meddelanden, till rätt enheter, pålitligt och i skala. Denna arkitektur är specialbyggd för att möta den utmaningen framför, balansera genomströmning, kontroll och underhållbarhet över ett mycket distribuerat system.

Nyckelavtagare

- Avkopplad arkitektur: Förtäring, routing och leverans är rent separerade för motståndskraft och skalbarhet.

- Plattformisolering: Varje Push Service (APNS, FCM, WebPush) hanteras av en dedikerad arbetstagare som är inställd på sina egendomar.

- Token Caching och Fan-Out: Redis driver snabbt tokenupplösning, vilket möjliggör leverans av hög genomströmning utan att hamra din primära DB.

- Datavhållbarhet: Meddelandeköer säkerställer tillförlitlig leverans även när plattforms -API: er misslyckas, med DLQ som fångar kantfall för senare inspektion.

- Observerbarhet överallt: Spårning, mätvärden och strukturerade loggar gör felsökningsleveransrörledningar och flöden på användarnivå praktiska i skala.

- Funktionssäker utbyggbarhet: Modulära komponenter, krokbaserad logik och schemaversion gör att systemet kan utvecklas utan att bryta äldre vägar.

Möjligheter för framtida förbättringar

- Finkornig strypning: Per-användare eller per enhets caps kan ytterligare minska överkroppen och förbättra UX.

- Segmentmaterialiseringsrörledningen: Avlastningssegmentering till förskogade bakgrundsjobb skulle göra kampanjlanseringar ännu snabbare.

- Regional leveransoptimering: Geo-lokala leveransarbetare kan minska kostnaden för latens och molnutbildning genom att hålla plattformssamtal närmare användarens ursprung.

Det här systemet fungerar inte bara – det kommer att hålla sig under tryck, skala med tillväxt och förbli underhållbar när användningsfall utvecklas. Det är vad som skiljer bortkastningsmeddelanden från en leveransplattform i realtid, leveransplattform.

Behöver du hjälp med att få ditt push -meddelandesystem till denna nivå?

Att designa och skala en multi-plattformspush-anmälningsarkitektur är inte ett helgprojekt. Om du vill bygga något pålitligt från första dagen eller fixa vad som redan visar sprickor, kan vi hjälpa till att konstruera det system som dina användare förväntar sig.

Kundreferenser: Hör det direkt från våra globala kunder

Våra utvecklingsprocesser levererar dynamiska lösningar för att hantera affärsutmaningar, optimera kostnader och driva digital transformation. Lösningar med expertstöd förbättrar kundlojaliteten och den digitala närvaron, och beprövade framgångsberättelser lyfter fram verklig problemlösning genom innovativa applikationer. Våra uppskattade kunder världen över har redan upplevt det.

Priser och Erkännanden

Även om nöjda kunder är vår största motivation, har branscherkännande betydande värde. WeblineIndia har konsekvent varit ledande inom teknologi, med priser och utmärkelser som bekräftar vår excellens.

OA500 Globala outsourcingföretag 2025, av Outsource Accelerator

Ledande mjukvaruutvecklingsföretag, av GoodFirms

Bästa fintech-produktlösningsföretag – 2022, av GESIA

Utsedd till – Bästa apputvecklingsföretag i Indien 2020, av SoftwareSuggest